Sie haben es wahrscheinlich schon millionenfach gehört: „Bedrohungen entwickeln sich weiter, Sicherheit verändert sich ständig.“

Unabhängig davon, wie wahr diese Aussage ist, erfordert es jedoch mehr als nur das „Bewusstsein, dass sich die Landschaft verändert“, um einen Vorsprung zu behalten und Ihre Infrastruktur vor Bedrohungen zu schützen. Es ist notwendig zu wissen, welche Tools tatsächlich zu Ihrer Umgebung passen.

Dazu gehört auch, zu verstehen, wie sich diese Bedrohungen auf Unternehmen jeder Größe auswirken und was Sie dagegen tun müssen.

Im Jahr 2025 gaben 78 % der Unternehmen weltweit an, Opfer eines erfolgreichen Cyberangriffs geworden zu sein. Dies zeigt, dass Angriffe nicht nur auf große Unternehmen mit umfangreichen Sicherheitsteams beschränkt sind, sondern auch Start-ups, kleine Unternehmen und globale Konzerne gleichermaßen betreffen. Angesichts dieser weit verbreiteten Risiken ist es eine Sache, zu erkennen, dass Sie Schutz benötigen, und eine ganz andere, herauszufinden, welche Tools tatsächlich zu Ihrer Infrastruktur, Ihrem Team und Ihrem Risikoprofil passen.

Tatsächlich ist die Auswahl der richtigen Cybersicherheitstools oft schwieriger als die Bedrohungen selbst: Es gibt Lösungen für Endgeräteschutz, Netzwerküberwachung, Cloud-Sicherheit, Identitätssicherheit und Schwachstellenmanagement, aber nicht jedes Tool funktioniert für jedes Unternehmen auf die gleiche Weise.

In diesem Artikel stellen wir Ihnen 10 Cybersicherheitsplattformen vor, die sich mit Bedrohungserkennung verschiedenen Bereichen befassen: Endgeräte, Netzwerk, Cloud, Identität und Schwachstellenmanagement. Bevor wir uns eingehend mit den Tools auf dieser Liste befassen, hier eine Übersicht über die 10 besten Cybersicherheitstools für 2026:

- Palo Alto Networks

- Aikido Security

- CrowdStrike

- Microsoft (Defender XDR)

- Sophos XDR/MDR)

- Qualys

- IBM Security (QRadar-Suite)

- Cisco (XDR / Cloud)

- Trend Micro (Vision One)

- Fortinet Sicherheitsarchitektur)

Was ist Cybersicherheit?

Cybersicherheit ist die Praxis, Softwaresysteme, Anwendungen, Infrastruktur und Daten vor unbefugtem Zugriff, Angriffen und Missbrauch zu schützen. Sie umfasst alles von der Sicherung von Anwendungscode und Abhängigkeiten von Drittanbietern bis hin zum Schutz von Cloud-Umgebungen, APIs, Containern und Live-Produktionssystemen. Da Unternehmen Software immer schneller entwickeln und ausliefern, hat sich Cybersicherheit von einem perimetrischen Anliegen zu einem zentralen Bestandteil der Art und Weise entwickelt, wie Software entworfen, entwickelt und betrieben wird.

Moderne Cybersicherheit konzentriert sich darauf, Risiken so früh wie möglich zu identifizieren und zu reduzieren und gleichzeitig laufende Systeme vor realen Angriffen zu schützen. Dazu gehören das Scannen von Code auf Schwachstellen, die Überwachung von Open-Source-Abhängigkeiten, die Verhinderung von Fehlkonfigurationen in der Cloud, die Erkennung offengelegter secrets und die Abwehr von Bedrohungen zur Laufzeit. Das Ziel besteht nicht nur darin, Probleme zu finden, sondern Teams dabei zu helfen, die richtigen Probleme schnell zu beheben, ohne die Entwicklung zu verlangsamen oder unnötigen Lärm zu verursachen.

Warum sind Cybersicherheitstools wichtig?

Die Ausführung von Workloads über verschiedene clouds hinweg clouds die vielfältigen Möglichkeiten, wie wir Daten verpacken und speichern, bieten uns viel mehr Spielraum bei der Entscheidung, wie unsere Anwendungen bereitgestellt werden.

Gleichzeitig haben Angreifer heute mehr Auswahlmöglichkeiten denn je, wenn es darum geht, wo sie zuschlagen wollen. Mehr Bereitstellungsoptionen bedeuten mehr Einstiegspunkte. Mehr Datenspeicher bedeuten mehr Orte, an denen sensible Informationen verloren gehen können. Mehr Integrationen bedeuten mehr Vertrauensgrenzen, die ausgenutzt werden können.

Prävention allein reicht nicht aus. Firewalls werden umgangen, Zugangsdaten werden gestohlen und Fehlkonfigurationen schlüpfen durch die Maschen. Um eine umfassende Strategie zur Abwehr von Bedrohungen zu entwickeln, müssen Teams Tools einsetzen, die alle ihre Cloud-Ressourcen aufzeigen und relevante Erkenntnisse liefern, mit denen Angriffsvektoren erkannt werden können, bevor dies Angreifern gelingt.

Vorteile der Verwendung von Cybersicherheitstools

Nachdem wir nun verstanden haben, warum Bedrohungserkennung , sehen wir uns einige der Vorteile an, die der Einsatz von Cybersicherheitstools mit sich bringt:

- Verkürzte Erkennungszeit: Durch den Einsatz eines Cybersicherheitstools können Sie innerhalb von Stunden oder Tagen statt Monaten auf Bedrohungen reagieren und so einschränken, wie weit sich Angreifer in Ihrer Umgebung bewegen können, bevor Sie reagieren.

- Geringere Kosten bei Sicherheitsverletzungen: Eine schnellere Erkennung verringert den Ausmaß eines Vorfalls, was zu weniger kompromittierten Systemen und geringeren Kosten für die Behebung und Wiederherstellung führt.

- Kontinuierliche Transparenz: Überwachen Sie Cloud-Workloads, Endpunkte und Identitäten rund um die Uhr, ohne sich auf manuelle Protokollüberprüfungen verlassen zu müssen.

- Compliance : Unterstützung bei der Erkennung, Meldung und Reaktion gemäß Vorschriften wie NIS2, DORA, SEC-Regeln und gängigen Cyber-Versicherungspolicen.

- Verbesserte Teameffizienz: Dank automatisierter triage Alarmkorrelation können sich Sicherheitsteams auf echte Bedrohungen konzentrieren, anstatt Zeit mit Fehlalarmen zu verschwenden.

So wählen Sie ein erstklassiges Cybersicherheitstool aus

Um einen aussagekräftigen Vergleich anzustellen, ist es hilfreich, Cybersicherheitstools anhand von Kriterien zu bewerten, die widerspiegeln, wie moderne Systeme aufgebaut sind und angegriffen werden. Nicht jede Plattform muss alles abdecken, aber die besten Tools machen deutlich, was sie schützen, wie gut sie echte Bedrohungen erkennen und wie einfach Teams auf die Ergebnisse reagieren können.

- Umfang der Abdeckung: Welche Teile Ihrer Umgebung schützt das Tool? Konzentriert es sich auf Endpunkte, Netzwerke, Cloud-Infrastruktur, Identitäten, Anwendungscode oder Schwachstellen? Das richtige Tool sollte auf Ihre primären Risikobereiche abgestimmt sein, anstatt eine pauschale Abdeckung ohne Tiefe zu versprechen.

- Sichtbarkeitstiefe: Wie tiefgehend untersucht das Tool die Zieloberflächen? Versteht es beispielsweise den Cloud-Kontext und die Berechtigungen, die Anwendungslogik und das Laufzeitverhalten oder stützt es sich auf oberflächliche Überprüfungen, die zu Störungen führen?

- Bereitstellungsmodell: Benötigt das Tool Agenten, Sensoren oder eine komplexe Infrastruktur, um zu funktionieren, oder kann es mit minimalem Aufwand betrieben werden? Agentenlose Ansätze reduzieren oft den Betriebsaufwand, während Agenten in bestimmten Umgebungen eine tiefere Transparenz bieten können.

- Handlungsfähigkeit und Genauigkeit: Wie effektiv reduziert das Tool Fehlalarme und deckt echte, ausnutzbare Risiken auf? Suchen Sie nach Plattformen, die Ergebnisse priorisieren, klare Anweisungen zur Behebung von Problemen geben und triage automatisieren, triage Teams mit Warnmeldungen zu überhäufen.

- Benutzerfreundlichkeit: Können sowohl Sicherheits- als auch Technikteams das Tool ohne umfangreiche Schulungen nutzen? Eine intuitive Benutzeroberfläche und klare Arbeitsabläufe sind oft wichtiger als die reine Anzahl der Funktionen.

- Skalierbarkeit: Wird das Tool auch bei Wachstum Ihres Unternehmens weiterhin die gewünschte Leistung erbringen? Überlegen Sie, wie es mit einer Zunahme von Cloud-Ressourcen, Endpunkten, Anwendungen oder Datenvolumen umgeht, ohne dass die Leistung beeinträchtigt wird.

- Einfache Integration: Wie gut lässt sich das Tool in bestehende Arbeitsabläufe integrieren? Eine starke Integration mit CI/CD-Pipelines, Cloud-Anbietern, Identitätssystemen und Ticketing-Tools kann die Akzeptanz und die Reaktionszeiten erheblich verbessern.

- Automatisierung: Unterstützt die Plattform automatische Behebung, wie z. B. Ein-Klick-Korrekturen oder automatisierte Pull-Anfragen? Automatisierung reduziert den manuellen Aufwand und hilft Teams, schneller auf echte Bedrohungen zu reagieren.

- Gesamtbetriebskosten (TCO): Berücksichtigen Sie neben den Lizenzkosten auch die laufenden Kosten für Bereitstellung, Wartung, Optimierung und Personal. Tools, die umfangreiche Anpassungen oder spezielle Bediener erfordern, können mit der Zeit teuer werden.

10 Cybersicherheitstools für 2026

1. Palo Alto Networks

Palo Alto Networks beschreibt sich selbst als eine Kombination aus Chronosphere und der Cortex AgentiX-Plattform, die den weltweit führenden KI-nativen Unternehmen Echtzeit-Korrekturen auf Agentenbasis liefern wird.

Ihre Lösungen umfassen Bedrohungserkennung Netzwerkebene und Cloud-Sicherheit. Ein herausragendes Merkmal ist ihr KI-gesteuertes SOC, das darauf abzielt, die Einhaltung des SOC2-Standards kontinuierlich sicherzustellen.

Schlüsselfunktionen

- Autonomer SOC-Betrieb: ML-gesteuerte Korrelation reduziert manuelle triage automatisierte Vorfallgruppierung und Reaktionsleitfäden.

- Domänenübergreifende Telemetrie: Einheitliche Datenerfassung aus dem Netzwerk, der Cloud (Prisma), Endpunkten und Identitätsquellen

- Bedrohungsaufklärung : Die Ergebnisse der Bedrohungsforschung von Unit 42 fließen direkt in Erkennungsregeln und Reaktionsempfehlungen ein.

- SOAR integriert: Native Orchestrierung und Automatisierung ohne separate Tools

Vorteile

- Starke Integration innerhalb des eigenen Produkt-Ökosystems von Palo Alto

- Reduziert Alarmmüdigkeit durch intelligente Gruppierung

- Umfassende Abdeckung, wenn bereits in die Infrastruktur von Palo Alto investiert wurde

Nachteile

- Integrationen von Drittanbietern sind nicht so nahtlos wie die nativen Produktintegrationen von Palo Alto.

- Steile Lernkurve für Teams, die neu auf der Plattform sind

- Die Preise können mit steigendem Datenaufkommen schnell in die Höhe schnellen.

- Der volle Wert erfordert Engagement für das Palo Alto-Ökosystem.

Am besten geeignet für

Unternehmen mit bestehender Palo Alto-Netzwerkinfrastruktur (Strata-Firewalls, Prisma Cloud), die ihre Sicherheitsmaßnahmen auf einer einzigen Plattform konsolidieren möchten.

Preise

Individuelle Preisgestaltung basierend auf Datenaufnahme und Endpunkten. Kontaktieren Sie den Vertrieb für Angebote. Im Allgemeinen auf Unternehmenspreise ausgerichtet.

Gartner-Bewertung: 4,6/5

2. Aikido Security

Wenn Sie auf der Suche nach Code-, Cloud- oder Laufzeitsicherheit sind, ist Aikido die moderne Sicherheitsplattform, die Ihnen dabei helfen kann. Mit dieser Plattform können Sie echte Anwendungs- und Cloud-Risiken ohne übermäßigen Aufwand identifizieren und beheben. Sie konzentriert sich auf die häufigsten Angriffspunkte in moderner Software und deckt Anwendungscode, Open-Source-Abhängigkeiten, Infrastruktur, Container, APIs und Laufzeitumgebungen ab, während sie sich direkt in CI/CD-Pipelines integrieren lässt. Die Plattform wird von mehr als 50.000 Organisationen genutzt, darunter Start-ups und Unternehmen wie Revolut, Premier League, SoundCloud und Niantic.

Bei Scan von Softwareabhängigkeiten Code- und Scan von Softwareabhängigkeiten Aikido ausnutzbare Probleme mithilfe von Techniken wie Erreichbarkeitsanalyse, Malware-Erkennung, Lizenzrisikoprüfungen und Warnungen zu Paketen, deren Lebensdauer abgelaufen ist. Anstatt verstreute Ergebnisse zu präsentieren, gruppiert es verwandte Probleme und bietet klare Anleitungen zur Behebung, einschließlich automatisierter Pull-Anfragen, die Korrekturen schnell und überschaubar machen.

Der gleiche risikoorientierte Ansatz gilt auch für die Infrastruktur und Cloud-Sicherheit. Aikido echte Fehlkonfigurationen in Terraform, Kubernetes, CloudFormation und Cloud-Umgebungen und hebt Probleme wie exponierte Ressourcen, übermäßige Berechtigungen und unsichere Standardeinstellungen direkt an der Stelle hervor, an der sie auftreten. So können Teams Probleme frühzeitig erkennen, bevor sie in die Produktion gelangen.

Für laufende Anwendungen Aikido container , DAST, API-Sicherheit, secrets und Laufzeitschutz bedeutende Risiken aufzudecken und aktive Bedrohungen zu stoppen. triage automatisierte triage Fehlalarme bei allen Scans und sorgt dafür, dass sich die Teams auf das Wesentliche konzentrieren können.

Schlüsselfunktionen

- Statische und Abhängigkeitsanalyse: Scannt Quellcode (SAST) und Abhängigkeiten von Drittanbietern (SCA) auf Schwachstellen wie SQL-Injection, XSS, unsichere Deserialisierung und bekannte CVEs. Verwendet Erreichbarkeitsanalyse Fehlalarme zu reduzieren, und bietet klare Anleitungen zur Behebung, einschließlich automatischer Korrekturen mit einem Klick, sofern möglich.

- Dynamische und API-Sicherheit : Führt DAST API-Sicherheit für Live-Anwendungen durch, einschließlich authentifizierter Pfade, um Laufzeitschwachstellen wie SQL-Injection, XSS, CSRF und exponierte Endpunkte zu erkennen.

- Cloud Infrastruktursicherheit: Umfasst CSPM und IaC-Scan Erkennung IaC-Scan Fehlkonfigurationen in Cloud-Umgebungen, Terraform-, CloudFormation- und Kubernetes-Manifesten, mit Unterstützung für compliance wie SOC 2, ISO 27001, CIS und NIS2.

- Container Laufzeitabdeckung: Scannt container und zugrunde liegende Betriebssystempakete auf Schwachstellen und priorisiert die Ergebnisse anhand der Datenempfindlichkeit und Ausnutzbarkeit.

- Secrets : Identifiziert durchgesickerte Anmeldedaten, API-Schlüssel, Zertifikate und Verschlüsselungsmaterial in Code und exponierten Oberflächen, mit CI/CD-nativer Integration und Rauschreduzierung irrelevante Warnmeldungen zu vermeiden.

Vorteile

- Umfassende Sicherheitsabdeckung für Code, Cloud, Container, APIs und Laufzeitumgebungen

- Schnelle Einrichtung mit minimaler Konfiguration und geringem Wartungsaufwand

- Starkes Signal-Rausch-Verhältnis durch automatische triage Priorisierung

- Entwickelnde Workflows mit CI/CD-Integration und umsetzbaren Korrekturmaßnahmen

- Cloud Bereitstellung mit einer kostenlosen Stufe, die die Hemmschwelle für die Einführung senkt

Preise: Kostenlose Version mit Flatrate-Tarifen für zusätzliche Nutzer oder erweiterte Funktionen.

Gartner-Bewertung: 4,9/5

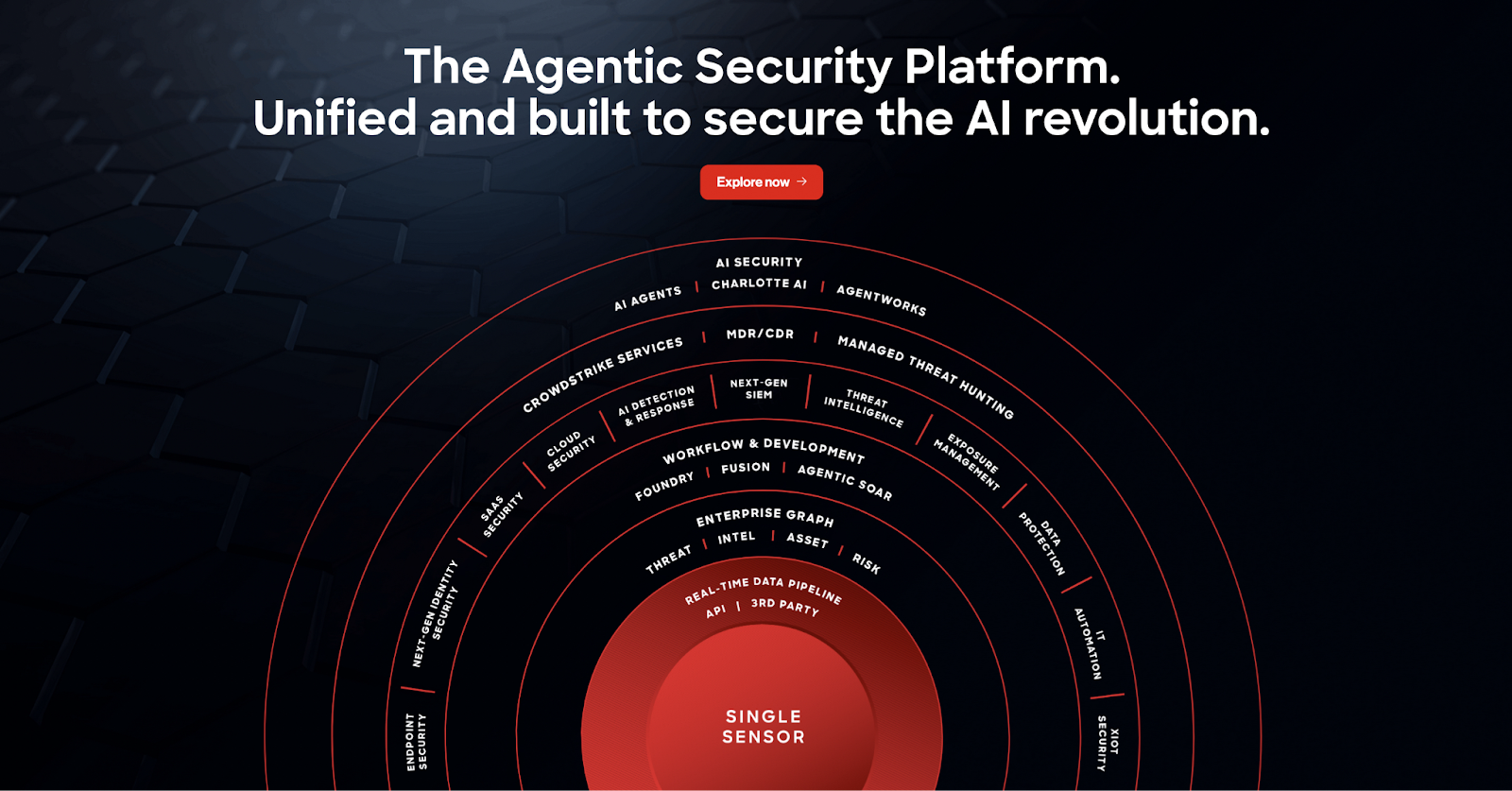

3. CrowdStrike

CrowdStrike , das heute für seinen Ausfall im Jahr 2024 bekannt CrowdStrike eine Endpoint-Protection- und XDR-Plattform, deren Schwerpunkt auf Bedrohungsaufklärung ihrer umfangreichen Telemetriedatenbasis liegt.

Mit Produkten, die Endpunkt-Erkennung, Netzwerküberwachung und Erkennung umfassen

Schlüsselfunktionen

- Bedrohungsdiagramm: Verarbeitet jede Woche Billionen von Sicherheitsereignissen, um Angriffsmuster zu identifizieren und neue Bedrohungen aufzudecken.

- Echtzeit-Bedrohungssuche: Der OverWatch Managed Service bietet rund um die Uhr eine von Menschen durchgeführte Bedrohungssuche.

- Leichter Agent: Eine Single-Agent-Architektur minimiert die Auswirkungen auf die Endpunktleistung.

- Identitätsschutz: Falcon Identity Bedrohungserkennung Active Directory und andere Identitätsspeicher.

Vorteile

- Branchenweit anerkannte Tiefe der Bedrohungsaufklärung

- Schnelle Bereitstellung dank einer Cloud-nativen Architektur

- Starke Endpunkt-Transparenz mit verhaltensbasierter Erkennung

Nachteile

- In erster Linie endpunktorientiert; Cloud- und Identitätsfunktionen sind neuere Ergänzungen.

- Die modulbasierte Preisgestaltung kann bei vollständiger Plattformabdeckung teuer werden.

- Die Netzwerk-Erkennungsfunktionen sind weniger ausgereift als die Endpunkt-Erkennungsfunktionen.

- Einige Benutzer berichten von hohem Ressourcenverbrauch bei intensiven Scans.

- Identitäts- und Cloud-Sicherheit müssen separat erworben werden.

- Kann ohne sorgfältige Abstimmung ein hohes Alarmvolumen erzeugen.

Am besten geeignet für

Unternehmen, die Wert auf Endpunkt-Transparenz und verhaltensbasierte Bedrohungserkennung legen, insbesondere solche, die Bedrohungsaufklärung umfassende Bedrohungsaufklärung schätzen Bedrohungsaufklärung keine lokale Infrastruktur verwalten möchten.

Preise

Abrechnung pro Gerät, mit individuellen Tarifen verfügbar.

Gartner-Bewertung: 4,7/5

4. Microsoft (Defender XDR)

Microsoft ist ein Unternehmen, das keiner Vorstellung bedarf. Defender XDR (ehemals Microsoft 365 Defender) ist eine einheitliche XDR-Plattform, die Endgeräte, E-Mail, Identitäten und Cloud-Anwendungen abdeckt und nativ in Azure und Microsoft 365 integriert ist.

Schlüsselfunktionen

- Native Microsoft 365-Integration: Korreliert Signale aus Outlook, Teams, SharePoint und Azure AD minimalem zusätzlichem Konfigurationsaufwand.

- Automatische Angriffsunterbrechung: Kann kompromittierte Ressourcen automatisch isolieren und Konten während aktiver Angriffe deaktivieren.

- Copilot for Security: KI-gestützter Assistent für die Untersuchung und Reaktion auf Bedrohungen (gegen Aufpreis erhältlich).

Vorteile

- Nahtloses Erlebnis für Unternehmen, die bereits auf Microsoft-Technologie setzen

- Für Windows-Endpunkte ist kein zusätzlicher Agent erforderlich.

- In vielen Microsoft 365 E5-Lizenzpaketen enthalten

Nachteile

- Die Erkennungsqualität kann außerhalb des Microsoft-Ökosystems variieren.

- In Multi-Cloud-Umgebungen, die von AWS oder GCP dominiert werden, können Lücken auftreten.

- Die Konfiguration für optimale Ergebnisse kann komplex sein.

- Unübersichtliches Lizenzmodell; für den vollen Funktionsumfang sind in der Regel E5 oder Add-ons erforderlich.

- Schwächere Alarmkorrelation zwischen Sicherheits-Tools, die nicht von Microsoft stammen

- Copilot for Security ist ein kostspieliges Add-on.

Am besten geeignet für

Microsoft-zentrierte Umgebungen, die stark auf Azure AD, Microsoft 365 und Intune angewiesen sind. In heterogenen oder Multi-Cloud-Umgebungen verliert das Wertversprechen erheblich an Bedeutung.

Preise

Oft im Paket mit Microsoft 365 E5 (ca. 57 $ pro Benutzer und Monat) erhältlich. Defender for Endpoint P2 ist als Einzelprodukt für ca. 5,20 $ pro Benutzer und Monat erhältlich. Copilot for Security wird separat berechnet.

Gartner-Bewertung: 4,5/5

5. Sophos XDR/MDR)

Ursprünglich konzentrierte sich das Unternehmen auf Antiviren- und Endpoint-Schutz. In den letzten zehn Jahren hat es sein Angebot auf Firewalls der nächsten Generation, Cloud-Sicherheit und Managed Detection and Response ausgeweitet und sich damit eine starke Position im Mittelstandssegment gesichert. Seine XDR-Plattform wird durch ein ausgereiftes MDR-Angebot ergänzt, zu dem seit kurzem auch Identity Bedrohungserkennung Response (ITDR) gehören.

Schlüsselfunktionen

- 100 % MITRE-Abdeckung: Erreichte eine 100%ige Erkennungsabdeckung in der MITRE ATT&CK Enterprise 2025-Bewertung.

- Verwaltete Bedrohungssuche: Der MDR-Dienst bietet rund um die Uhr eine von Menschen durchgeführte Bedrohungssuche und Reaktion auf Vorfälle.

- Bedrohungserkennung: ITDR überwacht die Kompromittierung von Anmeldedaten, die Ausweitung von Berechtigungen und identitätsbasierte Angriffe.

- Überwachung des Dark Web: Sucht nach durchgesickerten oder kompromittierten Anmeldedaten, die mit der Organisation in Verbindung stehen.

Vorteile

- Starkes MDR-Angebot für Unternehmen ohne rund um die Uhr verfügbares SOC

- Wettbewerbsfähige Leistung in unabhängigen Bewertungen

- Gut geeignet für mittelständische Unternehmen mit angemessenen Preisen

Nachteile

- Die XDR-Funktionen sind im Vergleich zu einigen Mitbewerbern neuer; Sophos seit jeher für seine Endpoint- und Firewall-Produkte bekannt.

- ITDR wurde Ende 2025 eingeführt und befindet sich noch in der Entwicklungsphase.

- Integrationen von Drittanbietern werden besser, sind aber weniger umfangreich als bei größeren Anbietern.

- Einige Benutzer berichten von einer langsameren Konsolenleistung bei großem Umfang.

- Erweiterte Funktionen erfordern oft eine stärkere Einbindung in das Sophos

- Die Anpassungsmöglichkeiten für die Berichterstellung sind im Vergleich zu dedizierten SIEM-Plattformen eingeschränkt.

Am besten geeignet für

Mittelständische Unternehmen, die starke Erkennungs- und Reaktionsfähigkeiten suchen, ohne ein vollständiges internes SOC aufzubauen, insbesondere solche, die sich mit identitätsbasierten Angriffen befassen.

Preise: wenden Sie sich bitte an den Vertrieb

Gartner-Bewertung: 4,5 / 5

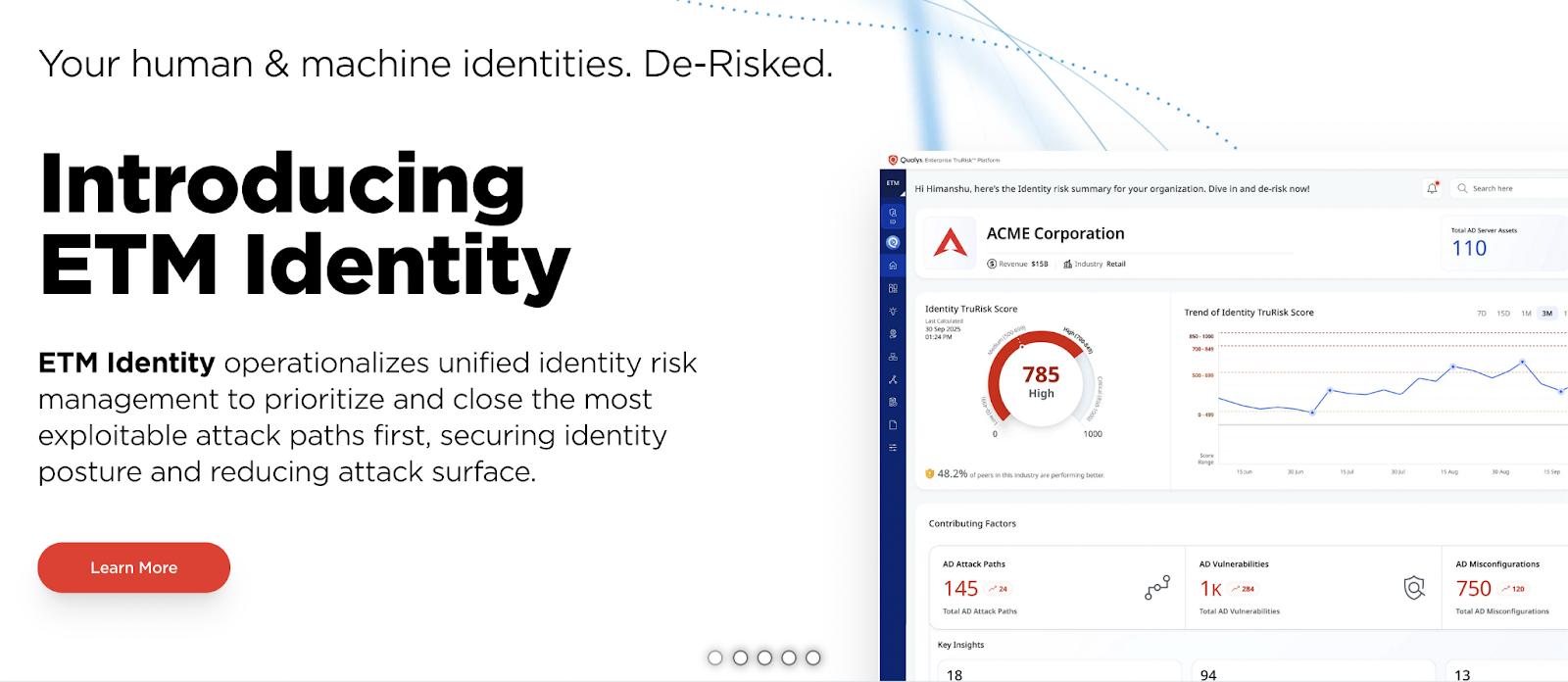

6. Qualys

Am bekanntesten für Schwachstellenmanagement Service. Die VMDR-Plattform (Schwachstellenmanagement, Erkennung und Reaktion) kombiniert kontinuierliche Asset-Erkennung mit Schwachstellenbewertung, Risikopriorisierung und integrierter Behebung in IT-, OT-, Cloud- und IoT-Umgebungen.

Schlüsselfunktionen

- TruRisk-Bewertung: Geht über CVSS hinaus, indem sie die Verfügbarkeit von Exploits, aktive Waffen, die Kritikalität von Vermögenswerten und den Kontext der Gefährdung berücksichtigt.

- Erkennungsbreite: Deckt über 103.000 CVEs ab und identifiziert kritische Schwachstellen angeblich bis zu 16 Stunden früher als Wettbewerber.

- Quellen für die Erkennung von Schwachstellen: Identifiziert, wo jede Schwachstelle entdeckt wurde, sei es über einen Agenten, einen Perimeter-Scan oder einen internen Scanner.

Vorteile

- Umfassende Erkennung tiefer und ausgereifter Schwachstellen

- risikobasierte Priorisierung , Alarmrauschen zu reduzieren.

- Einheitliche Asset-Sichtbarkeit hybriden und heterogenen Umgebungen

Nachteile

- In erster Linie auf Schwachstellen ausgerichtet; kein Ersatz für XDR oder SIEM zur Verhaltenserkennung

- Der Einsatz von Agenten kann in großen oder stark segmentierten Umgebungen komplex sein.

- Die Scan-Leistung kann sich auf Produktionssysteme auswirken, wenn sie nicht sorgfältig abgestimmt wird.

- Die Benutzeroberfläche und der Arbeitsablauf haben eine gewisse Lernkurve.

- Die Einrichtung der Berichterstattung erfordert oft einen erheblichen Vorabaufwand.

- Einige Integrationen erfordern die Inanspruchnahme professioneller Dienstleistungen.

Am besten geeignet für

Organisationen, in denen Schwachstellenmanagement zentrale Schwachstellenmanagement im Sicherheitsprogramm Schwachstellenmanagement , insbesondere solche, die eine umfassende Transparenz über hybride Infrastrukturen hinweg benötigen, die IT- und IoT-Umgebungen umfassen.

Preise: wenden Sie sich bitte an den Vertrieb

Gartner-Bewertung: 4,4/5

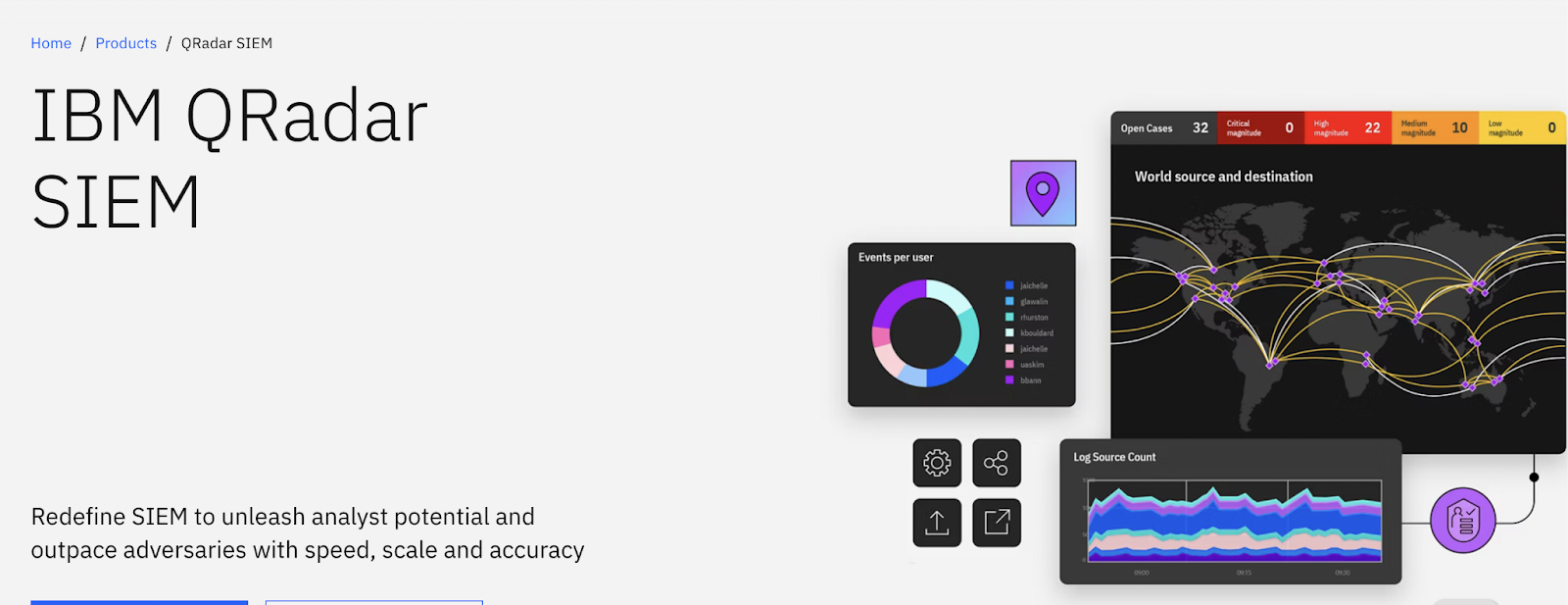

7. IBM Security (QRadar Suite)

Die QRadar Suite von IBM Security ist eine seit langem etablierte SIEM-Plattform, die sich zu einem umfassenderen XDR-Angebot entwickelt hat und auf jahrzehntelanger Erfahrung im Bereich Unternehmenssicherheit basiert. Als Teil des breiten Sicherheitsportfolios von IBM legt QRadar den Schwerpunkt auf groß angelegte Protokollanalyse, compliance und KI-gestützte Bedrohungserkennung.

Schlüsselfunktionen

- Log-Analyse in großem Maßstab: Entwickelt für extrem hohe Log-Volumen, basierend auf der jahrzehntelangen Erfahrung von IBM im Betrieb von SIEMs in großen Unternehmen.

- Watson-KI-Integration: Nutzt KI-gestützte Analysen zur Anomalieerkennung automatisierten triage.

- Einheitliche Analystenerfahrung: Die QRadar Suite vereint SIEM-, SOAR- und XDR-Funktionen in einem einzigen Workflow.

- Bedrohungsaufklärung: Integriert IBM X-Force Bedrohungsaufklärung direkt in die Erkennung und Untersuchung.

Vorteile

- Bewältigt effektiv massive Anforderungen an die Erfassung und Speicherung von Protokollen.

- Starke compliance, Audit- und Berichtsfunktionen

- Ein umfangreiches Ökosystem von Integrationen von Drittanbietern

Nachteile

- Betrieblich aufwendig und erfordert oft spezielles Personal für die Wartung

- Komplexität kann kleinere Sicherheitsteams überfordern.

- Lokale Bereitstellungen erfordern erhebliche Investitionen in die Infrastruktur.

- Aktualisierungen und Anpassungen der Erkennungsregeln können langsam sein.

- Das Lizenzmodell ist komplex und schwer vorhersehbar.

- Cloud QRadar-Angebote verfügen über einen anderen und manchmal reduzierten Funktionsumfang.

Am besten geeignet für

Große Unternehmen mit heterogenen Umgebungen und dedizierten Sicherheitsteams, insbesondere solche mit bestehenden Beziehungen zu IBM oder bedeutender Mainframe- und Hybrid-Infrastruktur.

Preise: wenden Sie sich bitte an den Vertrieb

Gartner-Bewertung: 4,3/5

8. Cisco (XDR / Security Cloud)

Ciscos XDR, das über die Cisco Security Cloud bereitgestellt wird, zielt darauf ab, die Erkennung und Reaktion zu vereinheitlichen, indem es Telemetriedaten aus dem gesamten umfangreichen Portfolio von Cisco, einschließlich Netzwerk-, E-Mail-, Endpunkt- und Cloud-Sicherheit , miteinander verknüpft. Die Stärke der Plattform liegt in der umfassenden Netzwerktransparenz und Bedrohungsaufklärung, insbesondere für Unternehmen, die bereits stark in die Cisco-Infrastruktur investiert haben.

Schlüsselfunktionen

- Netzwerk-Transparenz: Erweitert die Erkennung um Netzwerkflussdaten, wenn eine Cisco-Netzwerkinfrastruktur ausgeführt wird.

- SecureX-Integration: Dient als Orchestrierungsschicht, die mehrere Cisco-Sicherheitsprodukte zu einem einheitlichen Workflow verbindet.

- Talos Intelligence: Nutzt Bedrohungsaufklärung der größten kommerziellen Bedrohungsforschungsteams der Branche.

- E-Mail-Sicherheit: Bietet integrierte Bedrohungserkennung Cisco Secure Email

Vorteile

- Unübertroffene Transparenz auf Netzwerkebene für Cisco-zentrierte Umgebungen

- Hochwertige Bedrohungsaufklärung Cisco Talos

- Starke Nutzung bestehender Investitionen in die Cisco-Infrastruktur

Nachteile

- Die XDR-Fähigkeiten befinden sich nach der Splunk noch in der Entwicklung.

- Laufende Integration und Unsicherheit hinsichtlich der Produkt-Roadmap

- Die Endpunkt-Erkennung ist weniger ausgereift als die netzwerkbasierte Transparenz.

- Die Bereitstellung kann in Hybrid- und Multi-Cloud-Umgebungen komplex sein.

- Der volle Wert erfordert ein tieferes Engagement für das Cisco-Ökosystem.

- Einige Produktüberschneidungen und Konsolidierungsbemühungen sind noch im Gange.

Am besten geeignet für

Unternehmen mit erheblichen Investitionen in Cisco-Netzwerke, die die vorhandene Infrastruktur-Telemetrie auf Sicherheitserkennung und -reaktion ausweiten möchten. Käufer sollten genau prüfen, wie sich Splunk entwickelt.

Preise

Individuelle Preisgestaltung, häufig im Rahmen von Cisco Enterprise Agreements. Die Preise für Einzelprodukte variieren stark je nach Umfang und Reichweite der Bereitstellung.

Gartner-Bewertung: 4,7/5

9. Trend Micro (Vision One)

Trend Micro ist seit Jahrzehnten ein fester Bestandteil der Endpoint-Sicherheit und hat mit Vision One erfolgreich den Übergang zu einer vollständigen XDR-Plattform vollzogen. Die Plattform zeichnet sich durch die Korrelation von Daten über Endpoints, Server, E-Mails, Netzwerke und Cloud-Workloads aus und ist besonders stark bei der Verfolgung von Angriffsketten, die sich über mehrere Vektoren erstrecken.

Schlüsselfunktionen

- Cross-Layer-Erkennung: Verfolgt Angriffsketten über E-Mail-zu-Endpunkt-zu-Server-Szenarien hinweg und verbindet damit verbundene Aktivitäten zu einheitlichen Vorfällen.

- Risikoinformationen: Quantifiziert das Risikoengagement des Unternehmens über die gesamte Angriffsfläche hinweg und gibt priorisierte Empfehlungen.

- Workbench-Untersuchung: Bietet eine einheitliche Konsole für triage die Untersuchung von Vorfällen über alle Telemetriequellen hinweg.

- Cloud : Erweitert die Abdeckung auf Container, serverlose Funktionen und Cloud-Workloads.

Vorteile

- Starke Korrelation zwischen E-Mail- und Endpunkt-Angriffsvektoren.

- Langjährige Erfahrung und Reife im Bereich Endgeräteschutz (20-maliger Marktführer im Gartner Magic Quadrant).

- Wettbewerbsfähige und flexible Preismodelle, die oft kostengünstiger sind als andere führende XDR-Konkurrenten.

- Umfassende Unterstützung für ältere Betriebssysteme neben modernen Cloud-nativen Umgebungen.

Nachteile

- Cloud und container -Sicherheitsfunktionen wurden später zur Suite hinzugefügt.

- Unternehmen, die stark in Kubernetes investiert haben, könnten die Erkennungstiefe im Vergleich zu spezialisierten Tools als unzureichend empfinden.

- Einige Benutzer berichten, dass die Falsch-Positiv-Rate eine kontinuierliche manuelle Anpassung erfordert.

- Integrationen von Drittanbietern sind weniger umfangreich als bei größeren Anbietern von Plattform-Ökosystemen.

- Der Agent kann auf älterer Endpunkt-Hardware ressourcenintensiv sein.

Am besten geeignet für

Unternehmen, bei denen E-Mails und Endgeräte die primären Angriffsvektoren sind, insbesondere solche, die bereits Trend Micro-Produkte einsetzen und eine konsolidierte, hochgradig transparente XDR-Lösung wünschen.

Preise: Für genaue Preisangaben wenden Sie sich bitte an den Vertrieb.

Gartner-Bewertung: 4,7/5

10. Fortinet Sicherheitsarchitektur)

Fortinet , vor allem bekannt für seine FortiGate-Firewalls, Fortinet zu einer umfassenden Sicherheitsplattform unter dem Dach von Security Fabric entwickelt. Die Plattform vereint Netzwerksicherheit, Endgeräteschutz und Transparenz der Cloud-Workloads und bietet ein hochintegriertes Ökosystem, das sich besonders in Umgebungen eignet, in denen die Erkennung auf Netzwerkebene und die Sicherheit der Betriebstechnologie (OT) oberste Priorität haben.

Schlüsselfunktionen

- FortiGuard Labs Intelligence: Verarbeitet täglich über 100 Milliarden Sicherheitsereignisse, um Bedrohungsaufklärung KI-gestützte Bedrohungsaufklärung in Echtzeit Bedrohungsaufklärung die gesamte Fabric Bedrohungsaufklärung zu ermöglichen.

- Erkennung auf Netzwerkebene: Die tiefe Integration zwischen FortiGate-Firewalls und dem umfassenderen Erkennungsstack ermöglicht eine korrelierte Sichtbarkeit über den gesamten Netzwerkverkehr hinweg.

- OT- und Industriesicherheit: Speziell entwickelte Funktionen zum Schutz industrieller Steuerungssysteme (ICS) und SCADA-Umgebungen, einschließlich robuster Hardware.

- Unified SASE Integration: Kombiniert lokale Netzwerksicherheit mit Cloud-basierten Secure Access Service Edge-Funktionen für hybride Belegschaften.

Vorteile

- Erstklassige Leistung für Unternehmen, die bereits eine Fortinet einsetzen.

- Eine der wenigen Plattformen mit umfassender, nativer Unterstützung für Industrie- und Fertigungsumgebungen.

- Maßgeschneiderte SPU-Chips (Security Processing Unit) bieten im Vergleich zu rein softwarebasierten Konkurrenzprodukten einen überlegenen Durchsatz.

- Obwohl proprietär, deckt „Fabric“ mehr Bereiche ab (WLAN, LAN, SD-WAN und Endpoint) als fast jeder andere einzelne Anbieter.

Nachteile

- Anbieterabhängigkeit: Der Wert der Plattform ist am höchsten, wennFortinet verwendet werden. Die Integration mitFortinet erfordert oft komplexe „Fabric Connectors“.

- Komplexität der Benutzeroberfläche: Die Verwaltungskonsolen (FortiManager/FortiAnalyzer) bieten umfassende Kontrollmöglichkeiten, sind jedoch für ihre steilere Lernkurve und ihre eher traditionelle Benutzeroberfläche bekannt.

- Endpunkt-Reife: Obwohl sich FortiClient und FortiEDR verbessern, werden sie oft als zweitrangig gegenüber ihren Netzwerksicherheits-Kraftpaketen angesehen.

- Reibungspunkte bei der Lizenzierung: Nutzer berichten häufig, dass die Navigation durch die verschiedenen Support-Stufen und Feature-Lizenzen umständlich sein kann.

Am besten geeignet für

Unternehmen mit einer umfangreichen Fortinet , insbesondere solche aus den Bereichen Fertigung, Energie oder Versorgungswirtschaft, in denen OT-Sicherheit und Netzwerksegmentierung von entscheidender Bedeutung sind.

Preise: Kontaktieren Sie den Vertrieb für ein Angebot.

Gartner-Bewertung: 4,6/5

Fazit

Bei der Auswahl der richtigen Cybersicherheitstools im Jahr 2026 geht es weniger darum, möglichst viele Funktionen zu bieten, sondern vielmehr darum, die Erkennungsfunktionen an die tatsächliche Struktur und den Betrieb Ihrer Systeme anzupassen.

Da sich Angriffsflächen über Endpunkte, Cloud-Infrastrukturen, Identitäten und Anwendungscode ausweiten, benötigen Sicherheitsteams Tools, die reale Risiken aufdecken, Störsignale reduzieren und sich in bestehende Arbeitsabläufe einfügen, anstatt diese zu verlangsamen.

Die Plattformen in dieser Liste zeichnen sich jeweils in unterschiedlichen Bereichen aus, von Endpunkt- und Netzwerkerkennung bis hin zu Schwachstellenmanagement SIEM-gesteuerter Transparenz. Aikido zeichnet sich dadurch aus, dass es sich auf die Bereiche konzentriert, in denen moderne Risiken in Code, Abhängigkeiten, Infrastruktur und Laufzeit auftreten, und dass es die Behebung durch automatisierte triage klare Korrekturen praktikabel macht. Wenn Sie die Sicherheitsabdeckung verbessern möchten, ohne die Komplexität zu erhöhen oder eine Alarmmüdigkeit zu verursachen, Aikido einen guten Ausgangspunkt.

Möchten Sie sehen, wie sich Aikido in Ihre Umgebung einfügt? Starten Sie kostenlos oder buchen Sie eine Demo, um zu erfahren, wie es Teams dabei hilft, echte Risiken schneller zu erkennen und zu beheben.