Die Pipeline für kontinuierliche Integration und kontinuierliche Bereitstellung oder Implementierung ist zum Rückgrat der modernen Softwareentwicklung geworden und automatisiert den Weg vom Code-Commit bis zur Produktionsbereitstellung. Da Teams Software immer schneller ausliefern, ist die Automatisierung zu einem zentralen Bestandteil der Entwicklung und Bereitstellung von Anwendungen geworden. Laut Stack Overflow geben 68 % der Entwickler an, dass in ihrem Unternehmen CI/CD, DevOps und automatisierte Tests verfügbar sind. Diese weit verbreitete Einführung hat die Pipeline sowohl zu einem Produktivitätsmultiplikator als auch zu einem wichtigen Bestandteil der Software-Lieferkette gemacht.

Gleichzeitig bringt eine höhere Geschwindigkeit neue Risiken mit sich. Ein durchgesickertes Geheimnis, eine anfällige Abhängigkeit oder eine unsichere Konfiguration können sich genauso schnell durch automatisierte Systeme verbreiten wie legitimer Code. Die Herausforderung für Teams besteht darin, Sicherheit zu integrieren, ohne die Bereitstellung zu verlangsamen, und dabei Tools zu verwenden, die schnelle, genaue und umsetzbare Rückmeldungen innerhalb bestehender Workflows liefern. Dieser Leitfaden untersucht führende CI/CD-Sicherheit für 2026 und vergleicht ihre Stärken, Einschränkungen und idealen Anwendungsfälle, um Teams bei der Auswahl eines Ansatzes zu unterstützen, der sowohl Geschwindigkeit als auch Sicherheit gewährleistet.

Was ist CI/CD?

CI/CD ist ein Oberbegriff, der die automatisierten Prozesse zur Integration von Codeänderungen, zum Testen von Anwendungen und zur Bereitstellung von Software für die Produktion beschreibt.

Kontinuierliche Integration ist die Praxis, Codeänderungen häufig in ein gemeinsames Repository zusammenzuführen, wo automatisierte Builds und Tests jede Änderung validieren.

Continuous Delivery ist die Praxis, validierte Codeänderungen automatisch für die Freigabe vorzubereiten, während Continuous Deployment dies erweitert, indem diese Änderungen automatisch und ohne manuelle Genehmigung in der Produktion bereitgestellt werden.

Zusammen bilden diese eine optimierte Pipeline, die Code in kleinen, wiederholbaren und zuverlässigen Schritten vom Arbeitsplatz eines Entwicklers in die Produktion überführt. Durch die Automatisierung von Integration, Tests und Release reduziert CI/CD menschliche Fehler, verkürzt Feedback-Schleifen und ermöglicht es Teams, Änderungen schneller zu implementieren.

Was Sie bei modernen CI/CD-Tools beachten sollten

Um einen nützlichen Vergleich zu erstellen, haben wir jedes Tool anhand von Kriterien bewertet, die für eine nahtlose CI/CD-Sicherheit am wichtigsten sind:

- Entwickelnde : Wie einfach lässt sich das Tool in die Pipeline integrieren und wie gut ist das Feedback an die Entwickler?

- Umfang des Scans: Welche Arten von Schwachstellen kann das Tool erkennen (z. B. Code, Abhängigkeiten, secrets, Container)?

- Genauigkeit und Rauschreduzierung: Werden echte, hochprioritäre Bedrohungen aufgedeckt oder werden Teams mit Fehlalarmen überfordert?

- Handlungsfähigkeit: Bietet das Tool klare Anleitungen zur Fehlerbehebung oder sogar automatisierte Korrekturen?

- Skalierbarkeit und Preisgestaltung: Kann das Tool eine wachsende Organisation unterstützen und ist sein Preismodell transparent?

Die 5 besten CI/CD-Sicherheit

Hier ist unsere kuratierte Liste der besten Tools, um Sicherheit direkt in Ihre CI/CD-Pipeline einzubetten.

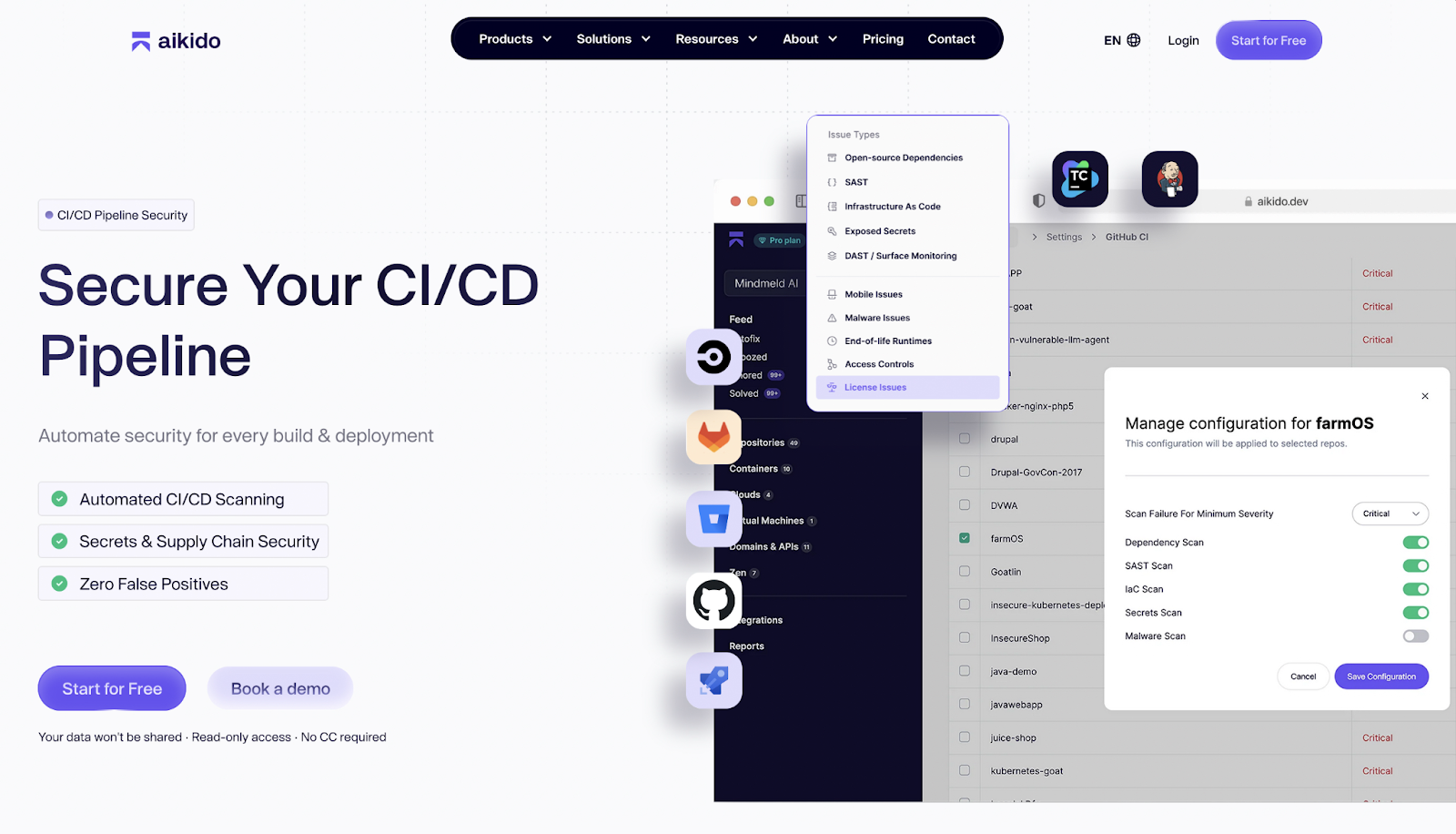

1. Aikido Security

Aikido ist eine Sicherheitsplattform, die entwickelt wurde, um die CI/CD-Pipeline zu sichern, ohne die Bereitstellung zu verlangsamen. Sie lässt sich direkt in bestehende CI/CD-Workflows und Quellcodeverwaltungssysteme integrieren, sodass Teams Sicherheitsprobleme erkennen und beheben können, während der Code durch Builds, Tests und Bereitstellungen läuft. Anstatt Sicherheit als separate Phase zu behandeln, Aikido sie direkt in die Pipeline Aikido , wo bereits Entscheidungen getroffen werden. Im Gegensatz zu anderen Tools, bei denen Sie selbst Änderungen an der CI/CD für alle Repositorys über eine CLI vornehmen müssen, ist Aikido bei Aikido nicht der Fall.

Auf Pipeline-Ebene Aikido bei jedem Build automatisierte Scans Aikido und lässt sich dabei in Tools wie GitHub, GitLab, Jenkins und andere CI/CD-Systeme integrieren. Code, Abhängigkeiten, secrets und Infrastrukturdefinitionen werden so früh wie möglich gescannt, sodass Teams Schwachstellen erkennen können, bevor sie zusammengeführt oder bereitgestellt werden. Diese frühzeitige Feedbackschleife reduziert Nacharbeiten und verhindert, dass unsichere Änderungen weiter nachgelagert werden.

Aikido großen Wert auf die Sicherheit der Lieferkette innerhalb von CI/CD. Über das herkömmliche Scannen nach Schwachstellen in Abhängigkeiten hinaus erkennt es auch bösartige Pakete und Malware und blockiert kompromittierte Abhängigkeiten, bevor sie in die Pipeline gelangen. Dies hilft Teams, sich gegen immer häufiger auftretende Lieferkettenangriffe zu verteidigen, Lieferkettenangriffe vertrauenswürdige Build-Prozesse ausnutzen.

Sicherheitsbefunde werden direkt dort angezeigt, wo Entwickler arbeiten. Aikido Inline-Kommentare zu secrets, SAST und IaC-Problemen direkt in Pull-Anfragen und Merge-Anfragen Aikido und verweist dabei auf die genauen Codezeilen, die Aufmerksamkeit erfordern. Teams können auch Richtlinien definieren, um PRs oder MRs automatisch zu blockieren, wenn kritische Risiken erkannt werden, wodurch die CI/CD-Pipeline zu einem Durchsetzungspunkt und nicht nur zu einer Berichtsfläche wird.

Bei all dem Aikido darauf, Störungen zu reduzieren. Die Ergebnisse werden nach Erreichbarkeit und tatsächlichem Risiko priorisiert, sodass Entwickler nur umsetzbare Probleme sehen. Dadurch bleibt das Sicherheitsfeedback schnell, relevant und auf das Tempo moderner CI/CD-Workflows abgestimmt.

Wichtige Funktionen:

- Automatisiertes CI/CD-Scannen: Integriert sich in GitHub, GitLab, Jenkins und andere CI/CD-Tools, um Probleme in jedem Build zu erkennen und Schwachstellen frühzeitig zu erkennen, bevor der Code in die Produktion geht.

- Sicherheit der Lieferkette: Überprüft Abhängigkeiten auf Schwachstellen und Malware, um zu verhindern, dass kompromittierte Pakete in die Pipeline gelangen.

- Secrets : Identifiziert fest codierte API-Schlüssel, Passwörter und Tokens, um Lecks innerhalb des CI/CD-Prozesses zu verhindern.

- Statische Anwendungssicherheitstests SAST): Erkennt häufige Sicherheitsprobleme im Code wie SQL-Injection, XSS und unsichere Codierungsmuster und verhindert so, dass unsicherer Code in die Produktion gelangt.

- Infrastructure as Code (IaC)-Scan: Überprüft IaC-Vorlagen vor der Bereitstellung auf Fehlkonfigurationen, Sicherheitsrisiken und compliance .

- Geringe Anzahl an Fehlalarmen: Liefert ausschließlich umsetzbare Ergebnisse und minimiert so Störsignale und unnötige triage .

- Inline-Entwickler-Feedback: Fügt Inline-Kommentare direkt in Pull-Anfragen und Merge-Anfragen ein und gibt Entwicklern präzises Sicherheitsfeedback auf Zeilenebene innerhalb ihrer bestehenden Workflows.

- Durchsetzung von Richtlinien: Ermöglicht es Teams, Sicherheitsregeln zu definieren, die PRs oder MRs mit kritischen Risiken automatisch blockieren, wodurch sichergestellt wird, dass Sicherheitsstandards konsequent durchgesetzt werden.

Vorteile:

- Nahtlose Integration in CI/CD-Pipelines mit gängigen Tools wie GitHub und Jenkins.

- Konsolidiert mehrere Sicherheitskontrollen in einem einzigen Workflow und reduziert so Kontextwechsel.

- Intelligente Priorisierung deckt Schwachstellen auf, die für Entwickler am wichtigsten sind.

- Unterstützt die Automatisierung mit KI-gestützten Korrekturvorschlägen und beschleunigt so die Behebungszyklen.

- Kombiniert mehrere CI/CD-Sicherheit in einem einzigen Workflow.

- Richtlinienbasierte Durchsetzung ohne Verlangsamung der Bereitstellung

Ideal für:

- Entwicklungsteams, die Sicherheit frühzeitig in CI/CD-Pipelines integrieren möchten.

- Organisationen, die die Erkennung und Behebung von Schwachstellen in Code, Abhängigkeiten und Infrastruktur automatisieren möchten.

- Sicherheitsverantwortliche, die einen Überblick über Risiken suchen, ohne Engpässe oder Alarmmüdigkeit zu verursachen.

Preise: Kostenlose Version mit Flatrate-Tarifen für zusätzliche Nutzer oder erweiterte Funktionen.

Gartner-Bewertung: 4.9/5

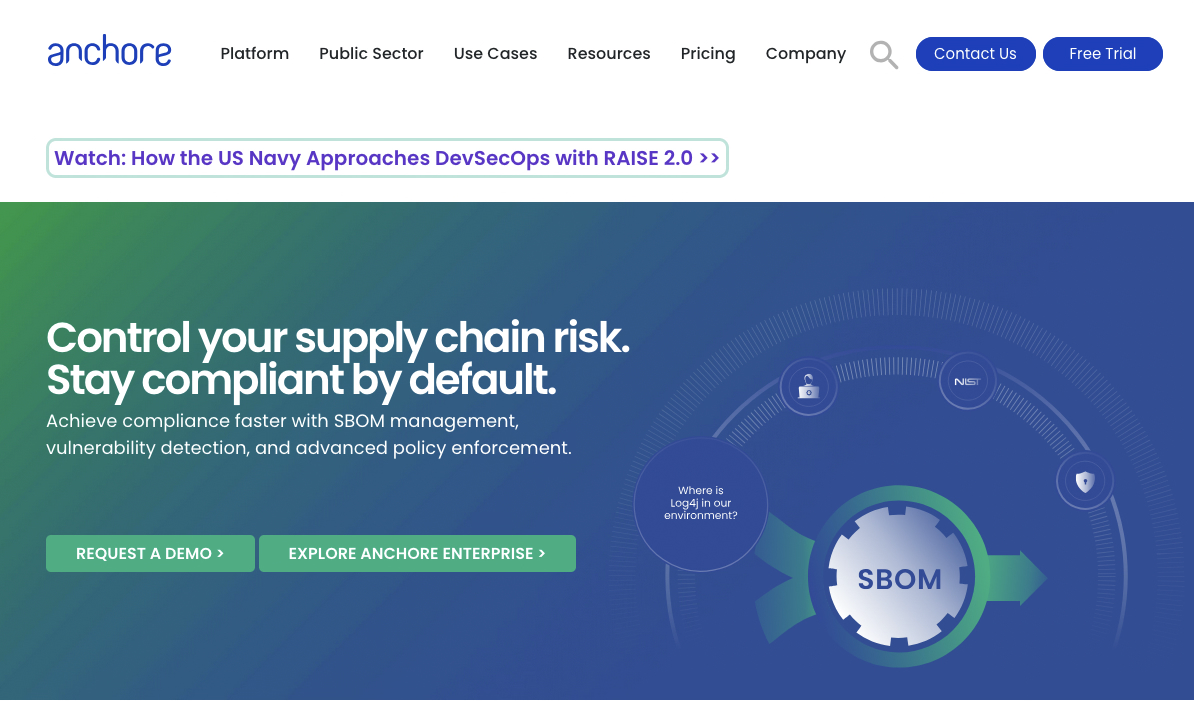

2. Anchore

Anchore eine container , die in CI/CD-Pipelines verwendet wird, um SBOMs zu generieren, container zu scannen und vor der Bereitstellung richtlinienbasierte Kontrollen durchzusetzen. Der Schwerpunkt liegt auf der Sicherung der Software-Lieferkette, indem Schwachstellen, compliance und Fehlkonfigurationen identifiziert werden, bevor Container in die Produktion gelangen.

Schlüsselfunktionen:

- Tiefgehende Container : Scannt container Schicht für Schicht, erstellt detaillierte SBOMs und überprüft sie auf bekannte Schwachstellen (CVEs).

- Richtlinienbasierte Durchsetzung: Benutzerdefinierte Richtlinien ermöglichen das Blockieren von Bildern mit CVEs hoher Schwere oder nicht genehmigten Basisbildern.

- SBOM : Erstellt und verwaltet automatisch SBOMs für container .

- Registrierung und CI/CD-Integration: Integriert sich in container und CI/CD-Tools, um das Scannen während des gesamten Entwicklungszyklus zu automatisieren.

Vorteile:

- Starke container -Prüfung und Erkennung von Schwachstellen.

- Leistungsstarke Policy-Engine zur Durchsetzung von compliance Sicherheitsstandards.

- Open-Source-Komponenten (Syft & Grype) bieten barrierefreie Scanfunktionen.

Nachteile:

- Konzentriert sich in erster Linie auf container ; benötigt weitere Tools für Code- und Cloud-Abdeckung.

- Die Enterprise-Version kann komplex in der Konfiguration und Verwaltung sein.

- Eingeschränkte Funktionalität außerhalb von container .

- Die Integration incontainer Workflowscontainer erfordert möglicherweise zusätzliche Einstellungen.

Am besten geeignet für:

- Organisationen, die in großem Umfang containerisierte Anwendungen einsetzen.

- DevOps- und Sicherheitsteams, die vor der Produktion strenge Richtlinien für container durchsetzen.

Preise:

- Kostenlose Open-Source-Tools (Syft für SBOMs, Grype für das Scannen).

- Anchore bietet erweiterte Funktionen, Richtlinienverwaltung und Support zu kommerziellen Preisen.

G2-Bewertung: 4,4 / 5

3. Trivy

Trivy ein Open-Source-Sicherheitsscanner, der ursprünglich bei Aqua Security entwickelt wurde, Aqua Security er der Community zur Verfügung gestellt wurde. Er dient dazu, Schwachstellen und Fehlkonfigurationen in container , Infrastructure-as-Code und Anwendungsabhängigkeiten innerhalb von CI/CD-Pipelines zu identifizieren. Trivy aufgrund seiner schnellen Ausführung, minimalen Konfigurationsanforderungen und umfassenden Abdeckung gängiger Sicherheitsrisiken in der Vorproduktionsphase weit verbreitet.

Schlüsselfunktionen:

- Container : Erkennt bekannte Schwachstellen in container , indem es vor der Bereitstellung Betriebssystempakete und Anwendungsabhängigkeiten analysiert.

- Infrastructure-as-Code-Scanning: Identifiziert Fehlkonfigurationen in Terraform, Kubernetes-Manifesten und anderen IaC-Dateien frühzeitig im Entwicklungszyklus.

- Erkennung von Schwachstellen in Softwareabhängigkeiten: Scannt Anwendungsabhängigkeiten, um bekannte CVEs in Bibliotheken von Drittanbietern aufzudecken.

- CI/CD-Integration: Lässt sich direkt in gängige CI/CD-Systeme wie GitHub Actions, Circle CI und GitLab CI integrieren, um automatisierte Sicherheitsprüfungen durchzuführen.

- Richtlinien- und Konfigurationsprüfungen: Unterstützt richtlinienbasierte Bewertungen, um Teams dabei zu helfen, Builds an interne Sicherheits- und compliance anzupassen.

Vorteile:

- Schnelles Scannen

- Umfassende Abdeckung von Containern, IaC und Abhängigkeiten

- Einfach in bestehende CI/CD-Workflows zu integrieren

Nachteile:

- Primär auf die Erkennung von Schwachstellen und Fehlkonfigurationen ausgerichtet

- Begrenzte Sanierungsanleitung im Vergleich zu einigen kommerziellen Plattformen

- Große Scans können ohne abgestimmte Richtlinien zu Bildrauschen führen.

- Erweiterte Governance-Funktionen erfordern externe Tools.

Am besten geeignet für:

Teams, die einen leichten, schnellen Sicherheitsscanner für CI/CD-Pipelines suchen.

Preise: Kostenlos und Open Source, kommerzieller Support und erweiterte Tools über Aqua Security erhältlich.

4. Checkmarx

Checkmarx eine Plattform für Anwendungssicherheitstests, die in CI/CD-Pipelines eingesetzt wird, um Schwachstellen in Quellcode, Open-Source-Abhängigkeiten und Infrastructure-as-Code zu identifizieren. Das Unternehmen ist ein etablierter Anbieter auf dem AST-Markt und vor allem für seine Fähigkeiten Statische Anwendungssicherheitstests SAST) und seine breite Sprachabdeckung bekannt.

Schlüsselfunktionen:

- Statische Anwendungssicherheitstests SAST): Führt eine gründliche statische Analyse durch, um Schwachstellen wie SQL-Injection, Cross-Site-Scripting und andere Sicherheitsprobleme auf Codeebene zu erkennen, bevor Anwendungen erstellt oder bereitgestellt werden.

- Software-Kompositionsanalyse SCA): Identifiziert bekannte Schwachstellen und Lizenzrisiken in Open-Source-Abhängigkeiten, die von Anwendungen verwendet werden.

- IDE- und Entwickelnde : Integriert sich in gängige IDEs und CI/CD-Systeme, um Ergebnisse früher im Entwicklungsprozess sichtbar zu machen und Anleitungen zur Behebung von Problemen bereitzustellen.

Vorteile:

- Hochpräzise statische Analyse mit umfassender Schwachstellenerkennung

- Umfassende Unterstützung für Programmiersprachen und Frameworks

- Ausgereifte Plattform, geeignet für regulierte und compliance Umgebungen

Nachteile:

- Hohe Kosten im Vergleich zu leichteren CI/CD-Sicherheit

- Erste vollständige Scans können bei großen Codebasen langsam sein.

- Eine große Anzahl von Befunden kann spezielle triage erforderlich machen.

- Operative Komplexität für kleinere oder weniger erfahrene Teams

Am besten geeignet für:

Große Unternehmen mit ausgereiften Anwendungssicherheitsprogrammen. Organisationen, die eine tiefgehende statische Analyse, eine breite Sprachabdeckung und eine zentralisierte Governance benötigen, die in CI/CD-Workflows integriert ist.

Preise: Wenden Sie sich an den Vertrieb

G2-Bewertung: 4,4 / 5

5. GitGuardian

GitGuardian eine Sicherheitsplattform, die sich auf die Erkennung und Verhinderung von secrets CI/CD-Pipelines und Quellcodeverwaltungssystemen konzentriert. Sie arbeitet in erster Linie auf Commit- und Repository-Ebene und hilft Teams dabei, offengelegte Anmeldedaten frühzeitig zu identifizieren und sowohl neue als auch historische Lecks zu beheben, bevor sie zu nachgelagerten Kompromittierungen führen.

Wichtige Funktionen:

- Echtzeit-Erkennung geheimer Daten: Scannt Commits bei ihrer Erstellung und benachrichtigt Entwickler und Sicherheitsteams sofort, wenn secrets erkannt secrets .

- Historisches Repository-Scannen: Unterstützt vollständige Scans bestehender Repositorys, um zuvor festgeschriebene secrets aufzudecken, secrets möglicherweise noch immer ein Risiko darstellen.

- Integration der Quellcodeverwaltung: Lässt sich direkt in Plattformen wie GitHub und GitLab integrieren, um nativ innerhalb bestehender Entwicklungs-Workflows zu arbeiten.

Vorteile:

- Starke Echtzeit-Erkennung mit schnellen Rückkopplungsschleifen

- Hohe Genauigkeit über eine breite Palette von Geheimtypen hinweg

- Nützliche Workflows für die Koordinierung von Abhilfemaßnahmen

Nachteile:

- Ausschließlich auf geheime Detektion fokussiert

- Deckt keine Schwachstellen, Container oder Infrastruktur ab.

- Die Preise können für große Ingenieurbüros schnell steigen.

- Erfordert die Kopplung mit anderen CI/CD-Sicherheit für eine umfassendere Abdeckung.

Am besten geeignet für:

Teams, die Git-basierte Workflows verwenden und eine starke, zentralisierte Kontrolle über die Erkennung geheimer Informationen wünschen.

Preise: Kostenlose Version für einzelne Entwickler und kleine Teams verfügbar, kommerzielle Tarife pro Entwickler mit zusätzlichen Verwaltungs- und Kollaborationsfunktionen.

G2-Bewertung: 4,8/5

6. SonarQube

SonarQube sich einen Namen SonarQube , indem es Entwicklungsteams dabei half, konsistente Codequalitätsstandards durchzusetzen, lange bevor Sicherheit zu einem vorrangigen Anliegen in CI/CD-Pipelines wurde. Im Laufe der Zeit entwickelte es sich weiter und kombiniert nun statische Codequalitätsanalyse sicherheitsorientierten Prüfungen, sodass Teams Fehler, Wartbarkeitsprobleme und Sicherheitsrisiken identifizieren können, bevor der Code zusammengeführt oder bereitgestellt wird.

Wichtige Funktionen:

- statische Codeanalyse: Analysiert den Quellcode, um Fehler, Code-Smells und Sicherheitslücken frühzeitig im Entwicklungszyklus zu erkennen.

- CI/CD-Integration: Bietet native Integrationen mit gängigen CI/CD-Plattformen wie Jenkins, GitLab und Bitbucket, um den Code bei jedem Build kontinuierlich zu bewerten.

- Entwickelnde : Zeigt Entwicklern während der Entwicklung direkt Ergebnisse an und hilft so, die Codierungspraktiken zu verbessern, bevor Probleme weiter nachgelagert auftreten.

Vorteile:

- Ausgewogenes Verhältnis zwischen Codequalität und Sicherheitsanalyse

- Enge Integration mit CI/CD und Entwickler-Workflows

- Effektiv bei der Verbesserung der langfristigen Wartbarkeit von Code

Nachteile:

- Die Sicherheitstiefe ist im Vergleich zu dedizierten SAST begrenzt.

- Erfordert Optimierung, um Rauschen in großen oder älteren Codebasen zu reduzieren.

- Einige erweiterte Funktionen erfordern kommerzielle Editionen.

- Nicht als Ersatz für vollständige Anwendungssicherheitstestplattformen konzipiert

Am besten geeignet für:

Teams, die die Codequalität und grundlegende Sicherheitskontrollen direkt in CI/CD-Pipelines durchsetzen möchten.

Preise:

Community Edition als Open Source verfügbar, für Unternehmenspläne wenden Sie sich bitte an den Vertrieb.

G2-Bewertung: 4.5/5

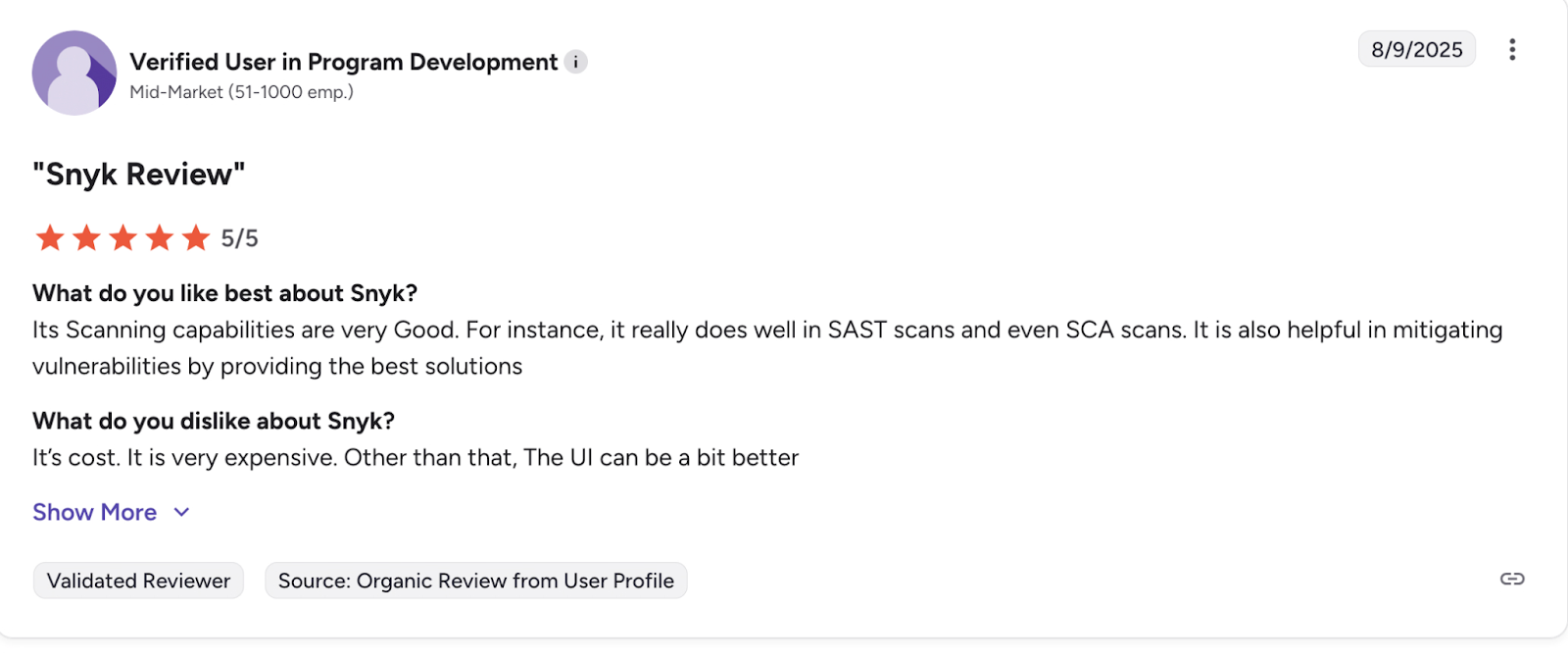

7. Snyk

Snyk eine auf Entwickler ausgerichtete Anwendungssicherheitsplattform, die in CI/CD-Pipelines eingesetzt wird, um Schwachstellen in Quellcode, Open-Source-Abhängigkeiten, container und Infrastructure as Code zu identifizieren und zu beheben. Sie wurde entwickelt, um Sicherheitsprobleme frühzeitig aufzudecken und Entwicklern direkt in ihren Workflows umsetzbare Anleitungen zu geben.

Schlüsselfunktionen:

- Entwickelnde Integrationen: Integration mit IDEs, CLIs, Quellcodeverwaltungsplattformen und CI/CD-Tools für schnelles Feedback während der Entwicklungs- und Build-Phasen.

- Multi-Domain-Scanning: Unterstützt SAST, SCA, container -Scanning und IaC-Analyse als Teil von CI/CD-Workflows.

- Umsetzbare Fehlerbehebungsanleitung: Bietet Ratschläge zur Fehlerbehebung, Upgrade-Pfade für Abhängigkeiten und automatische Behebung für unterstützte Problemtypen.

- Proprietäre Schwachstelleninformationen: Nutzt eine kuratierte Schwachstellendatenbank, die öffentliche CVE-Quellen häufig ergänzt oder verbessert.

Vorteile:

- Umfassende Entwicklererfahrung mit engen Workflow-Integrationen

- Klare Sanierungsrichtlinien verkürzen die Zeit bis zur Behebung

- Umfassende Abdeckung gängiger CI/CD-Sicherheit

Nachteile:

- Die Kosten können mit zunehmender Teamgröße und Nutzung schnell steigen.

- Die Alarmmenge kann in großen oder älteren Codebasen weiterhin hoch sein.

- Die Produktpalette kann sich über verschiedene Scanner hinweg fragmentiert anfühlen.

- Einige erweiterte Funktionen zur Fehlerbehebung erfordern höherwertige Tarife.

Am besten geeignet für:

Entwicklungsteams, die Sicherheitsfeedback direkt in ihre täglichen Arbeitsabläufe integrieren möchten.

Unternehmen, die Code, Abhängigkeiten, container und IaC-Scan ohne hohen Betriebsaufwand IaC-Scan CI/CD integrieren möchten.

Preise: Kostenlose Stufe für einzelne Entwickler und kleine Projekte verfügbar, kommerzielle Tarife basieren auf der Anzahl der Entwickler und den aktivierten Funktionen.

G2-Bewertung: 4,5/5

Das richtige CI/CD-Tool für Ihr Team auswählen

CI/CD dient dazu, sicherzustellen, dass Prozesse wiederholbar sind und durchgängig befolgt werden. In diesem Beitrag haben wir einige der besten CI/CD-Sicherheit vorgestellt, die alle mit den beliebtesten Hosting-Plattformen für Quellcode integriert sind. Scans sind jedoch nur der Anfang.

Im Jahr 2026 werden Pipeline-Beschleunigung und Automatisierung weiterhin eine wichtige Rolle spielen. Vorhin haben wir kurz eine neue Richtung namens kontinuierliches Penetrationstesten angesprochen, einen Ansatz, der es ermöglicht, Penetrationstest-Techniken zu automatisieren und in CI/CD-Pipelines zu integrieren, wodurch Teams früher ausnutzbare Pfade identifizieren und die Gefährdung zwischen Releases reduzieren können.

Aikido hilft dabei, diese Lücke zu schließen, indem es Sicherheitskontrollen direkt in CI/CD-Workflows einbettet, sodass Teams echte, umsetzbare Risiken erkennen können, während der Code die Pipeline durchläuft.

Häufig gestellte Fragen (FAQs)

Was ist CI/CD-Sicherheit?

CI/CD-Sicherheit die Praxis, Sicherheitsprüfungen direkt in Pipelines für kontinuierliche Integration und kontinuierliche Bereitstellung oder Implementierung zu integrieren. Der Schwerpunkt liegt dabei auf der secrets Identifizierung von Schwachstellen, Fehlkonfigurationen und secrets im Softwarebereitstellungsprozess, bevor der Code in die Produktion gelangt.

Warum ist CI/CD ein wichtiger Kontrollpunkt für die Sicherheit?

CI/CD-Pipelines automatisieren den Weg vom Code-Commit bis zur Bereitstellung, was bedeutet, dass sich ein einziger Fehler schnell über alle Umgebungen ausbreiten kann.

Welche Arten von Sicherheitstools lassen sich in CI/CD-Pipelines integrieren?

CI/CD-Sicherheit für Teams jeder Größe relevant. Kleinere Teams profitieren von der Automatisierung, da ihnen oft spezielle Sicherheitsressourcen fehlen, während größere Unternehmen auf CI/CD-Sicherheit setzen, CI/CD-Sicherheit einheitliche Kontrollen über viele Repositorys und Teams hinweg durchzusetzen.

Sind CI/CD-Sicherheit ein Ersatz für manuelle Sicherheitstests?

CI/CD-Sicherheit sind kein Ersatz für manuelle Sicherheitstests. Sie dienen dazu, wiederholbare Prüfungen zu automatisieren und häufige Probleme mit schwerwiegenden Auswirkungen frühzeitig zu erkennen. Manuelle Überprüfungen, Bedrohungsmodellierung und von Menschen durchgeführte Penetrationstests sind weiterhin erforderlich, um tiefere Analysen und komplexe Angriffsszenarien zu untersuchen.

Was ist kontinuierliches Penetrationstesten?

kontinuierliches Penetrationstesten ein automatisierter Ansatz für Penetrationstests, der wiederholt als Teil des Software-Lieferzyklus durchgeführt wird. Er integriert Penetrationstest-Techniken in CI/CD-Pipelines, um neue Releases kontinuierlich zu testen und ausnutzbare Pfade früher zu identifizieren, anstatt sich ausschließlich auf periodische, punktuelle Tests zu verlassen.

Wie kontinuierliches Penetrationstesten in CI/CD-Sicherheit?

kontinuierliches Penetrationstesten CI/CD-Sicherheit traditionelle CI/CD-Sicherheit es sich auf die Ausnutzbarkeit statt auf einzelne Ergebnisse konzentriert. Es ergänzt bestehende Scanner, indem es Teams dabei hilft, zu verstehen, wie Schwachstellen miteinander verknüpft werden können.

Wie vermeiden Teams eine Verlangsamung der CI/CD-Pipelines durch Sicherheitsscans?

Teams vermeiden Verzögerungen durch den Einsatz von Tools, die inkrementelles Scannen, geringe Fehlalarme und pipelinenative Integrationen unterstützen.

Was sollten Teams bei der Auswahl eines CI/CD-Sicherheit beachten?

Teams sollten bewerten, wo ein Tool in der Pipeline eingesetzt wird, welche Arten von Risiken es erkennt, wie verrauscht die Ergebnisse sind und wie gut es sich in bestehende Entwickler-Workflows integrieren lässt. Es ist auch wichtig zu verstehen, was das Tool nicht abdeckt, damit Lücken mit ergänzenden Lösungen geschlossen werden können.

Wie Aikido zu CI/CD-Sicherheit?

Aikido auf Pipeline-Sicherheit es automatisierte Überprüfungen von Code, Abhängigkeiten, Infrastruktur als Code, Containern und secrets innerhalb der Entwickler-Workflows durchführt. Es legt Wert auf wenige Fehlalarme und umsetzbare Ergebnisse, damit Teams echte Risiken angehen können, ohne die Bereitstellung zu stören.

Ist CI/CD-Sicherheit für große Unternehmen relevant?

CI/CD-Sicherheit für Teams jeder Größe relevant. Kleinere Teams profitieren von der Automatisierung, da ihnen oft spezielle Sicherheitsressourcen fehlen, während größere Unternehmen auf CI/CD-Sicherheit setzen, CI/CD-Sicherheit einheitliche Kontrollen über viele Repositorys und Teams hinweg durchzusetzen.