TL;DR

Aikido , ob ein Abhängigkeitsupdate bahnbrechende Änderungen enthält, und zeigt an, was sich geändert hat. Anschließend analysiert es die Codebasis, um festzustellen, ob diese Änderungen tatsächlich Auswirkungen auf Ihre Codebasis haben. Teams erhalten klare Antworten, bevor sie eine Sicherheitskorrektur zusammenführen.

Die Dokumentation finden Sie hier.

Warum grundlegende Änderungen wichtig sind

Wir alle wissen, dass Entwickler gerne im Flow bleiben möchten, aber Sicherheitsprobleme reißen sie oft aus diesem Zustand heraus. Nicht nur, weil sie die Konzentration stören, sondern auch, weil sie Unsicherheit darüber hervorrufen, wie es weitergehen soll. Entwickler werden mit Warnmeldungen überhäuft, aber wenn sie nicht wissen, ob ihr Code sicher zusammengeführt werden kann oder die Bibliothek sicher aktualisiert werden kann, vermeiden sie es oft, überhaupt etwas zu unternehmen.

Und das zeigt sich auch: Laut dem Bericht „State of AI in Security & Development“ von 2026 Aikido gaben 65 % der Entwickler, Sicherheitsingenieure und Führungskräfte an, dass sie Sicherheitsüberprüfungen umgangen, Ergebnisse ignoriert oder Korrekturen verzögert haben, weil sie müde waren und den Ergebnissen nicht vertrauten.

Aikido Entwicklern dieses Vertrauen zurückgeben. Eine Möglichkeit, dies zu erreichen, sind zwei sich ergänzende Funktionen für Open-Source-Abhängigkeiten: Breaking Changes und Upgrade Impact Analysis.

Entwickler möchten nicht aufgefordert werden, eine Fehlerbehebung vorzunehmen, ohne zu verstehen, warum. Sie möchten auch wissen, welche Nebenwirkungen eine solche Maßnahme hat: Würde sie beispielsweise ihre Anwendung beschädigen?

Genau diese Unsicherheit macht Entwicklern zu schaffen.

Sichtbarkeit von grundlegenden Änderungen

Die Funktion „Breaking Changes“ dient dazu, den Kontext im Voraus bereitzustellen, anstatt die kognitive Belastung der Entwickler zu erhöhen.

Bevor ein Upgrade zusammengeführt wird, Aikido das Änderungsprotokoll, um festzustellen, ob es zu grundlegenden Änderungen kommt. Jedes Upgrade fällt in eine von drei Kategorien: keine Probleme, offensichtliche grundlegende Änderungen oder manuelle Validierung erforderlich.

1. Alles klar

Wenn keine grundlegenden Änderungen vorliegen, wird das Upgrade eindeutig als sicher gekennzeichnet.

Entwickler können dann zuversichtlich mit der Fehlerbehebung fortfahren.

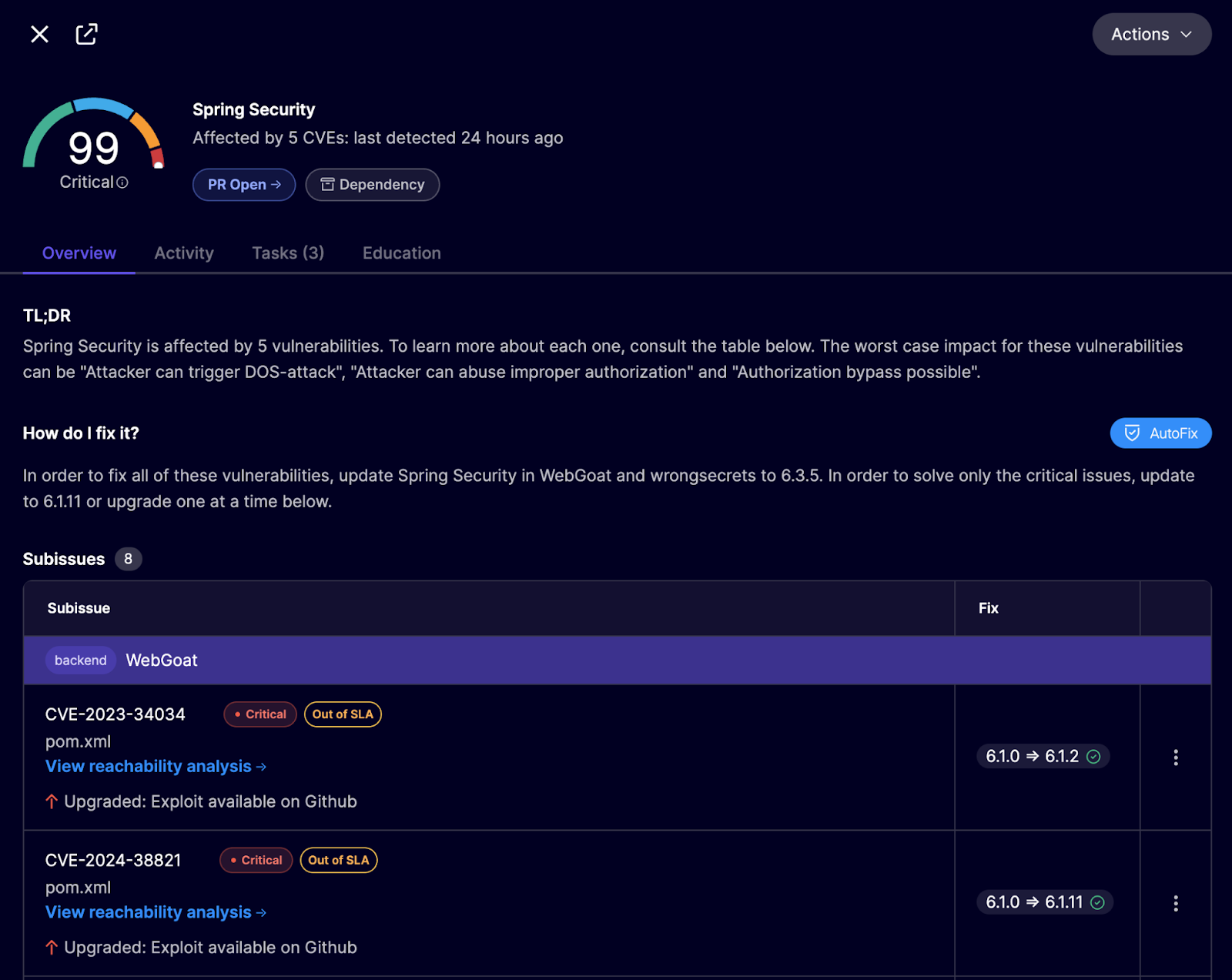

Das Abhängigkeitsproblem zeigt die Mindestversion, die zur Behebung erforderlich ist. In diesem Spring Security-Beispiel unten wird deutlich, dass das CVE durch ein Upgrade auf Version 6.1.2 behoben wird.

Das Upgrade ist eindeutig als sicher gekennzeichnet, wobei das entsprechende Änderungsprotokoll zur Überprüfung verlinkt ist, sodass Entwickler sicher sein können, dass beim Ausführen des Upgrades keine Probleme auftreten.

2. Es treten grundlegende Änderungen auf.

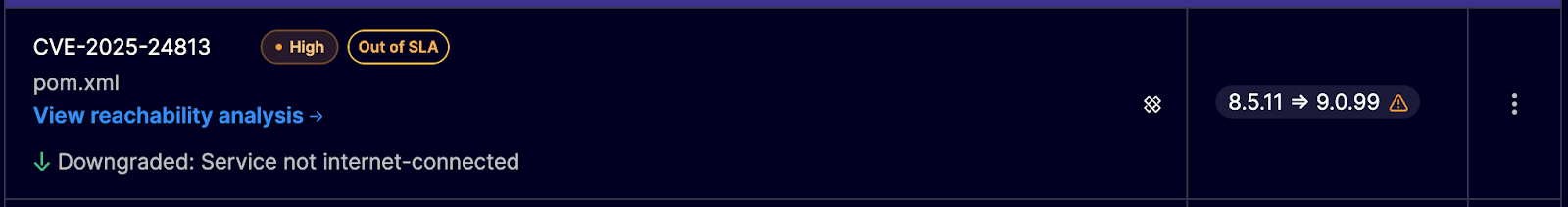

Wenn es grundlegende Änderungen gibt, die sich auf Ihre Anwendung auswirken, Aikido dies kennzeichnen.

Die wesentlichen Änderungen werden direkt neben dem Upgrade zusammengefasst.

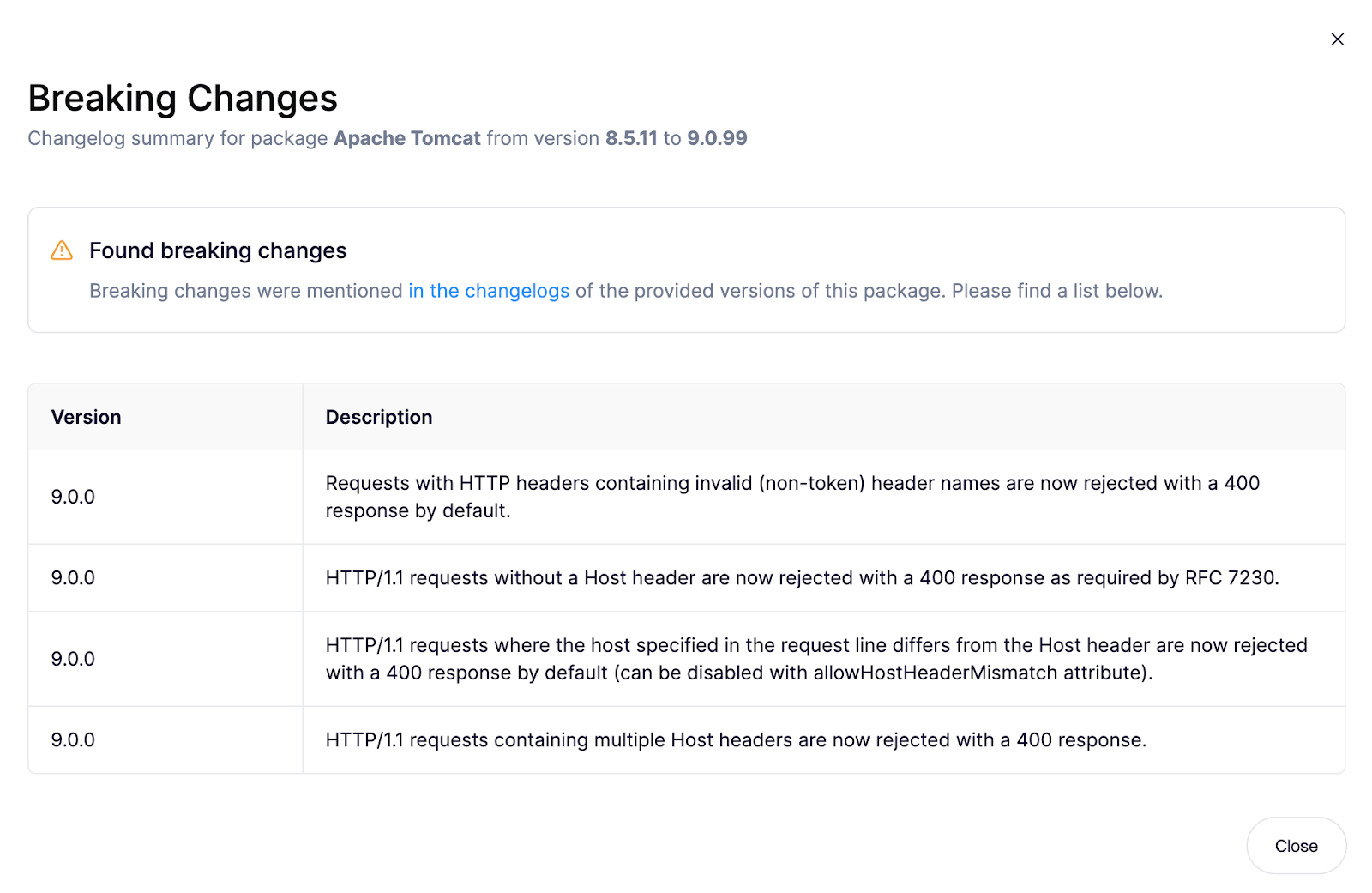

In this example, Tomcat may have previously allowed requests with slightly malformed headers, or those that had a missing <host> header, or even conflicting host information. The new version rejects those requests with a 400 Bad Request by default.

Das Upgrade ändert Ihren Anwendungscode nicht, kann jedoch die Interaktion mit älteren Clients oder internen Tools, die solche Anfragen senden, sowie andere Randfälle beeinträchtigen.

Stattdessen können sie entweder sofort ein Upgrade durchführen, da sie wissen, dass keine Legacy-Clients existieren und der gesamte Datenverkehr über gut konfigurierte Proxys läuft, oder sie können vor der Zusammenführung Tests durchführen, das Upgrade für einen Sprint planen, in dem Infrastrukturarbeiten sinnvoller sind, oder sogar ein Upgrade für die CVE-Korrektur durchführen, aber die strengen Einstellungen vorübergehend lockern.

3. Manuelle Validierung erforderlich

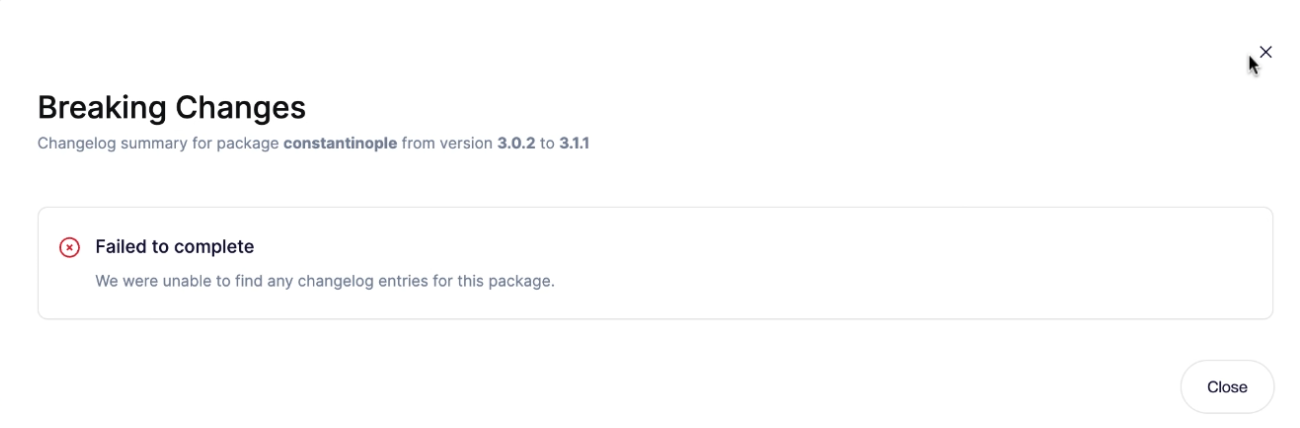

Wenn kein Änderungsprotokoll vorhanden ist, wird diese Unsicherheit ausdrücklich erwähnt.

Dies bietet dem Entwickler Transparenz, da es keine Hinweise auf grundlegende Änderungen gibt. Dies könnte daran liegen, dass der Betreuer grundlegende Änderungen nicht dokumentiert hat oder dass das Projekt schlecht gepflegt wird. Wenn kein Änderungsprotokoll verfügbar ist, ist das Upgrade riskanter, was den Entwicklern signalisiert, dass sie das Upgrade manuell überprüfen müssen.

Einführung der Upgrade-Auswirkungsanalyse

Das Erkennen von grundlegenden Änderungen ist nur die halbe Miete.

Die Upgrade-Auswirkungsanalyse geht noch einen Schritt weiter und analysiert den Code, um festzustellen, ob diese Änderungen tatsächlich umgesetzt werden. Die Analyse wird automatisch als Teil des Pull-Requests durchgeführt.

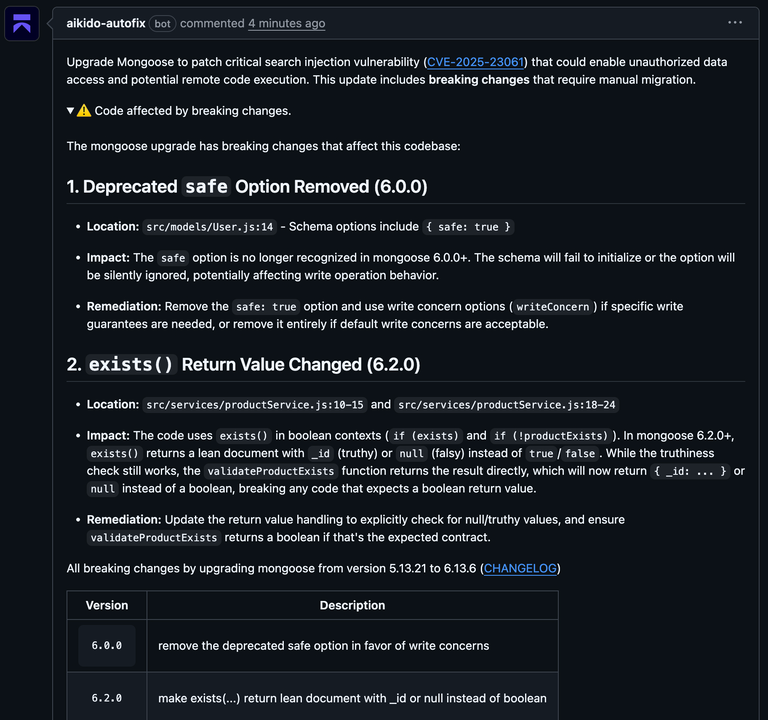

Im folgenden Beispiel führt das Upgrade von Mongoose zwei grundlegende Änderungen mit sich. Der Pull-Request identifiziert die genauen Dateien und Zeilen, die auf veraltetem Verhalten basieren, erklärt, was sich geändert hat, und umreißt, was aktualisiert werden muss.

Aikido , was normalerweise das Lesen von Release Notes und das Nachverfolgen von Verwendungen direkt im Pull Request erfordern würde.

Das Aktualisieren einer Abhängigkeit sollte kein Ratespiel sein. Wenn die Auswirkungen einer Änderung klar sind, können Teams ohne zu zögern voranschreiten (und Sicherheitsupdates werden eher zusammengeführt).

Breaking Changes und Upgrade Impact Analysis sind für JavaScript-, Python-, Java- (einschließlich Kotlin und Scala), Go-, .NET-, PHP- und Clojure-Projekte verfügbar.