Cyberangriffe haben sich über sporadische Unterbrechungen hinaus zu einem systemischen Risiko entwickelt.

Heute kann eine einzige Kompromittierung das gesamte digitale Ökosystem erfassen, von Lieferanten und Upstream-Bibliotheken bis hin zu Softwareanbietern und Cloud-Diensten, oft schneller, als die meisten Organisationen reagieren können.

Aufgrund dieser wachsenden Interdependenz behandelt das Vereinigte Königreich Cybersicherheit nicht länger als etwas, das Organisationen mit Wohlwollen und informellen Best Practices angehen können.

Der Anstieg von Lieferkettenverletzungen, kompromittierten Komponenten und standardmäßig unsicheren Produkten hat deutlich gemacht, dass freiwillige Sicherheitsbemühungen nicht ausreichen, um eine hochgradig vernetzte digitale Wirtschaft zu schützen. Zu viele Ausfälle, Datenlecks und Resilienzversagen haben gezeigt, wie schnell ein einziges schwaches Glied ganze Industrien stören kann.

Das Gesetz zur Cybersicherheit und Resilienz reagiert auf diese Realität mit Anforderungen, die einfach zu formulieren, aber anspruchsvoll in der Umsetzung sind:

- Sie müssen Software von Anfang an mit integrierter Sicherheit entwickeln.

- Sie müssen transparent über die Cyberrisiken in Ihrer Lieferkette sein.

- Sie müssen Produkte mit sicheren Standardeinstellungen ausliefern, die nicht auf die Wachsamkeit der Benutzern angewiesen sind.

- Sie müssen einen funktionierenden Prozess zur Identifizierung, Priorisierung und Behebung von Schwachstellen haben.

- Sie müssen den Regulierungsbehörden echte Nachweise vorlegen können, dass Sie diesen Erwartungen entsprechen.

Dieser Wandel macht eines deutlich: Sie können sich nicht länger auf Tabellenkalkulationen, isolierte Scanner oder reaktive Checklisten verlassen. Kontinuierliche Transparenz, Automatisierung und Sorgfalt sind jetzt eine Grundlagenerwartung, keine optionale Verbesserung.

TL;DR

Aikido Security bietet Ihnen die Tools, die Sie benötigen, um das britische Gesetz zur Cybersicherheit und Resilienz einzuhalten. Das Gesetz ist durchsetzbar und erfordert Secure-by-Design-Entwicklung, Secure-by-Default-Konfigurationen, volle Transparenz von SBOMs, obligatorisches Schwachstellenmanagement, Sicherheitsgarantie für die Lieferkette und evidenzbasierte Berichterstattung an Regulierungsbehörden.

Hier erklären wir, warum das Gesetz eingeführt wurde, wie es sich vom EU Cyber Resilience Act unterscheidet, was es für Entwickelnde und Sicherheitsteams bedeutet und warum die Erfüllung dieser Anforderungen ohne vereinheitlichte Transparenz und Automatisierung schwierig ist.

Aikido hilft Ihnen, diese Verpflichtungen durch kontinuierliches Scanning, automatisierte Risikokorrelation, SBOM-Generierung, Lieferkettenanalyse, auditfähige Berichterstattung und integrierte Remediation-Workflows über GitHub, GitLab, Bitbucket, Azure und mehr zu erfüllen.

Wenn Sie eine kontinuierliche Compliance benötigen, die mit den Sicherheitserwartungen des Vereinigten Königreichs und der EU Schritt hält, bietet Ihnen Aikido einen klaren Weg nach vorne.

Warum das britische Gesetz zur Cybersicherheit und Resilienz eingeführt wurde

Das Gesetz zur Cybersicherheit und Resilienz ist eine Reform und Erweiterung der NIS-Verordnung von 2018. Es wurde eingeführt, um die nationale Cyber-Resilienz zu stärken und Lücken zu schließen, die sich mit der zunehmenden Komplexität digitaler Systeme, Cloud-Dienste und Abhängigkeitsketten ergaben. Das Gesetz zielt darauf ab, einen „grundlegenden Wandel in der nationalen Sicherheit des Vereinigten Königreichs“ herbeizuführen, als Reaktion auf Cyberangriffe, die in Umfang, Komplexität und wirtschaftlichen Auswirkungen zunehmen. Viele Angriffe nutzen Upstream-Lieferanten, Software-Abhängigkeiten oder Managed Service Provider aus und zeigen, wie Schwachstellen in einer Organisation sich über Sektoren hinweg ausbreiten können.

Wesentliche öffentliche Dienste wie Energie, Wasser, Gesundheitswesen, Transport und Finanzen sind heute stark von digitalen Systemen abhängig. Ein einziger Cybervorfall kann Millionen von Menschen betreffen. Das Gesetz zielt explizit darauf ab, „die Dienste zu schützen, auf die die Öffentlichkeit angewiesen ist“, vom Einschalten des Lichts bis zum Zugang zum NHS. Der Aufstieg von Cloud Computing, SaaS-Ökosystemen und vernetzten Lieferketten offenbarte auch regulatorische blinde Flecken, insbesondere im Bereich der Managed Service Provider.

Hochkarätige Vorfälle in den Bereichen Telekommunikation, Finanzen, Gesundheitswesen und Kommunalverwaltung zeigten systemische Schwachstellen auf, darunter unsichere Standardeinstellungen, ungepatchte Schwachstellen und begrenzte Transparenz bezüglich Drittanbieterrisiken. Freiwillige Sicherheitspraktiken reichten nicht mehr aus, um diesen sich entwickelnden Bedrohungen zu begegnen.

Als Reaktion darauf wechselt das Gesetz von Leitlinien zu einer durchsetzbaren Verpflichtung. Es legt klarere Sicherheitserwartungen fest, erhöht die Meldepflicht für Vorfälle, verbessert die regulatorische Aufsicht, stärkt die Lieferkettensicherung und aktualisiert die Durchsetzungsbefugnisse. Kurz gesagt, es bietet aktualisierte, durchsetzbare Grundlagen, um die wesentlichen Dienste des Vereinigten Königreichs zu schützen und die wirtschaftliche Stabilität in einer vernetzteren digitalen Landschaft zu erhalten.

Was das Gesetz für Entwickelnde und Sicherheitsteams bedeutet

Das Gesetz zur Cybersicherheit und Resilienz setzt nicht nur allgemeine politische Ziele. Es verändert den Arbeitsalltag derjenigen, die Software entwickeln und absichern. Nachfolgend sind die Erwartungen an Entwickelnde und Sicherheitsteams aufgeführt.

Was es für Entwickelnde bedeutet

Entwickelnde sind näher an der Software-Lieferkette als jede andere Gruppe, was bedeutet, dass das Gesetz direkten Einfluss darauf hat, wie Code geschrieben, gewartet und veröffentlicht wird.

1. Klare Erwartungen an sichere Codierung: Das Gesetz erwartet, dass Secure-by-Design-Prinzipien in Ihrer Codebasis zum Tragen kommen. Dies bedeutet regelmäßige Code-Reviews, Eingabevalidierung, sichere Standardkonfigurationen und vorhersehbare, sichere Muster über alle Dienste hinweg.

2. Vorgeschriebene Fristen für die Behebung von Schwachstellen: Die Zeiten, in denen Sicherheitsprobleme „wenn Zeit ist“ behoben wurden, sind vorbei. Es wird erwartet, dass Sie Schwachstellen innerhalb definierter Zeitfenster patchen und nachweisen, dass diese Fristen eingehalten werden.

3. Erhöhte Verantwortung für die Verfolgung von Abhängigkeitsrisiken: Moderne Anwendungen basieren stark auf Open-Source-Bibliotheken. Sie sind nun dafür verantwortlich, die Sicherheitslage dieser Abhängigkeiten zu verstehen, nicht nur des Codes, den Sie selbst schreiben.

4. Notwendigkeit des SBOM-Bewusstseins: Software Bills of Materials werden zu einer Compliance-Anforderung. Sie müssen wissen, was sich in Ihrer Codebasis befindet, einschließlich transitiver Abhängigkeiten, und dieses Inventar genau führen.

5. Evidenzbasierte Codierung und Commit-Hygiene: Ihre Arbeit muss nachvollziehbar sein. Dies umfasst saubere Commit-Historien, dokumentierte Änderungen und eine klare Begründung für sicherheitsrelevante Entscheidungen. Wenn ein Prüfer Ihr Repository überprüft, sollte er verstehen können, wie Schwachstellen verwaltet wurden und warum bestimmte Änderungen vorgenommen wurden.

Was es für Sicherheitsteams bedeutet

Für Sicherheitsteams erhöht das Gesetz die Erwartungen von beratender Aufsicht zu erzwungener Rechenschaftspflicht. Compliance wird zu einem kontinuierlichen Workflow statt einer jährlichen Übung.

1. Erwartungen an kontinuierliche Compliance: Sicherheitsteams müssen eine aktuelle Transparenz über alle Systeme, Repositories, Abhängigkeiten und die Infrastruktur aufrechterhalten. Kontrollen müssen kontinuierlich und nicht nur während der Audit-Zyklen funktionieren.

2. Mehr Druck für automatisierte Schwachstellen-Workflows: Manuelles Scannen ist nicht ausreichend. Sie benötigen automatisierte Pipelines, die Probleme erkennen, priorisieren, die richtigen Personen benachrichtigen und die Behebung bis zum Abschluss verfolgen.

3. Verpflichtende Berichtsstrukturen: Es wird erwartet, dass Sie einen klaren Prozess zur Erfassung von Schwachstellen pflegen, den Informationsaustausch zwischen Teams fördern und Dokumentationen erstellen, die auf Anfrage an Regulierungsbehörden übergeben werden können.

4. Die Beweislast für angemessene Sicherheitsmaßnahmen: Es reicht nicht mehr aus zu sagen, dass Sie einen Prozess haben. Sie müssen Metriken, Zeitpläne, Ticket-Historien, Logs, SBOMs und Audit-Trails vorlegen, die eine echte operative Sicherheit demonstrieren.

5. Stärkere Zusammenarbeit mit Entwicklungsteams: Sicherheitskontrollen beeinflussen nun Delivery-Pipelines und die Entwicklungsgeschwindigkeit. Das Gesetz fördert eine engere Abstimmung zwischen DevOps, Plattform-Engineering und Sicherheitsfunktionen.

6. Die Sicherheitslage wird zu einer regulatorischen Angelegenheit: Sicherheit ist keine Best Practice mehr. Unter dem Gesetz sind Resilienz und sichere Entwicklung rechtliche Erwartungen. Entscheidungen, die einst intern waren, haben nun regulatorische Konsequenzen.

UK Gesetz zur Cybersicherheit und Resilienz vs. EU Cyber Resilience Act (CRA)

Viele Organisationen gehen davon aus, dass das UK Gesetz zur Cybersicherheit und Resilienz lediglich ein regionales Pendant zum EU Cyber Resilience Act ist.

Beide zielen darauf ab, die Sicherheit digitaler Produkte und Dienste zu stärken, regulieren jedoch unterschiedliche Verantwortlichkeiten. Eine Verwechslung der beiden kann dazu führen, dass Teams die falschen Kontrollen anwenden, falsche Berichte erstellen oder sich auf Beweismittel verlassen, die keinem der beiden Regime genügen.

Was der EU Cyber Resilience Act abdeckt

Der EU CRA konzentriert sich auf Produkte mit digitalen Elementen und gilt für den gesamten EU-Binnenmarkt. Er legt den Fokus auf Hersteller, Importeure und Händler und stellt sicher, dass Produkte die gleichen Sicherheitserwartungen vor und nach der Veröffentlichung erfüllen.

1. Security-by-Design und Secure-by-Default: Hersteller müssen Produkte entwickeln, die von Haus aus sicher sind, ohne dass spezielle Benutzerkenntnisse erforderlich sind.

2. Pflichten zur Risikobewertung: Produkte müssen strukturierten Risikobewertungen unterzogen werden, bevor sie auf dem Markt bereitgestellt werden.

3. Verpflichtende Prozesse zur Schwachstellenbehandlung: Schwachstellenerfassung, Risikobewertung und Behebung müssen definierten Verfahren folgen.

4. Pflichten zur Überwachung nach dem Inverkehrbringen: Hersteller müssen die Produktsicherheit nach der Veröffentlichung überwachen und Schwachstellen über den gesamten Produktlebenszyklus hinweg weiterhin beheben.

Wo sich der UK Cybersecurity and Resilience Bill und der EU Cyber Resilience Act überschneiden

Beide Rahmenwerke teilen ähnliche Prinzipien, auch wenn sie diese unterschiedlich anwenden.

- Anforderungen an die sichere Entwicklung

- Verpflichtendes Schwachstellenmanagement

- Transparenz in der Software-Lieferkette

- Sicherheitsüberwachung nach dem Inverkehrbringen oder nach der Bereitstellung

- Dokumentation und evidenzbasierte Compliance

Zum Beispiel, wenn eine Drittanbieter-Abhängigkeit eine kritische CVE einführt, erwarten beide Rahmenwerke schnelle Transparenz, koordinierte Behebung und nachprüfbare Dokumentation.

Wesentliche Unterschiede

Warum die Einhaltung des UK Cybersecurity & Resilience Bill schwierig ist

Die Erwartungen des Cybersecurity and Resilience Bill klingen auf dem Papier einfach. In der Praxis kämpfen die meisten Organisationen, da ihre Engineering-Umgebungen komplex, schnelllebig und stark von Drittanbieterkomponenten abhängig sind. Selbst erfahrene Teams finden es schwierig, eine kontinuierliche Compliance aufrechtzuerhalten, wenn jeder Commit, jede Bereitstellung und jedes Abhängigkeits-Update neue Risiken mit sich bringt.

Im Folgenden sind die Hauptgründe aufgeführt, warum diese Anforderungen in realen Umgebungen schwer zu erfüllen sind:

- Moderne Anwendungen basieren auf umfangreichen Netzwerken von Open-Source-Bibliotheken. Die meisten Teams können die Security Posture jeder Abhängigkeit und transitiven Abhängigkeit ohne Automatisierung nicht verfolgen.

- Die Security-Abdeckung endet oft beim Code-Scanning. Container-Images, Infrastrukturdefinitionen und Laufzeit-Workloads werden nicht mit der gleichen Präzision überwacht, was zu blinden Flecken führt.

- Teams verwenden verschiedene Scanner, die widersprüchliche Schweregrade und inkonsistente Anleitungen liefern. Dies verlangsamt die Behebung und macht die Priorisierung unzuverlässig.

- Audit-Tabellen und periodische Checklisten können mit täglichen Code-Änderungen, Abhängigkeits-Updates und wöchentlich veröffentlichten neuen Schwachstellen nicht Schritt halten.

- Teams müssen nicht nur nachweisen, dass Schwachstellen behoben wurden, sondern auch, wann sie gemeldet wurden, wer reagiert hat, wie lange die Behebung dauerte und welche Entscheidungen getroffen wurden. Den meisten Organisationen fehlt diese Dokumentation.

- Architekturentscheidungen, Codierungsmuster und Konfigurationsentscheidungen müssen durch nachvollziehbare Begründungen untermauert werden. Ohne strukturierte Dokumentation wird dies bei Compliance-Überprüfungen schwer darstellbar.

- Ergebnisse befinden sich oft in einem Tool, während Tickets in einem anderen liegen. Dies erschwert die Überprüfung, ob Probleme rechtzeitig triagiert, priorisiert, zugewiesen und gelöst wurden.

Diese Herausforderungen erklären, warum Organisationen eine einheitliche Methode benötigen, um Risiken zu überwachen, die Behebung zu koordinieren und automatisch Nachweise zu erstellen. Dies ist auch der natürliche Punkt, an dem Aikido Security als zentrale Visibility- und Compliance-Engine relevant wird.

Wie Aikido Ihnen hilft, die Anforderungen des UK Cybersecurity and Resilience Bill zu erfüllen

Um die Anforderungen des Cybersecurity and Resilience Bill zu erfüllen, benötigen Organisationen mehr als periodische Scans oder isolierte Security-Tools. Sie benötigen eine Plattform, die ihnen erstklassige Tools für kontinuierliche Visibility, konsistente Risikobewertung und Nachweise bietet, die sie den Regulierungsbehörden ohne mühsames Durchsuchen von Tabellen vorlegen können. Aikido Security passt in diesen Bereich, indem es einen zentralen Kontrollpunkt für moderne Engineering-Teams bereitstellt.

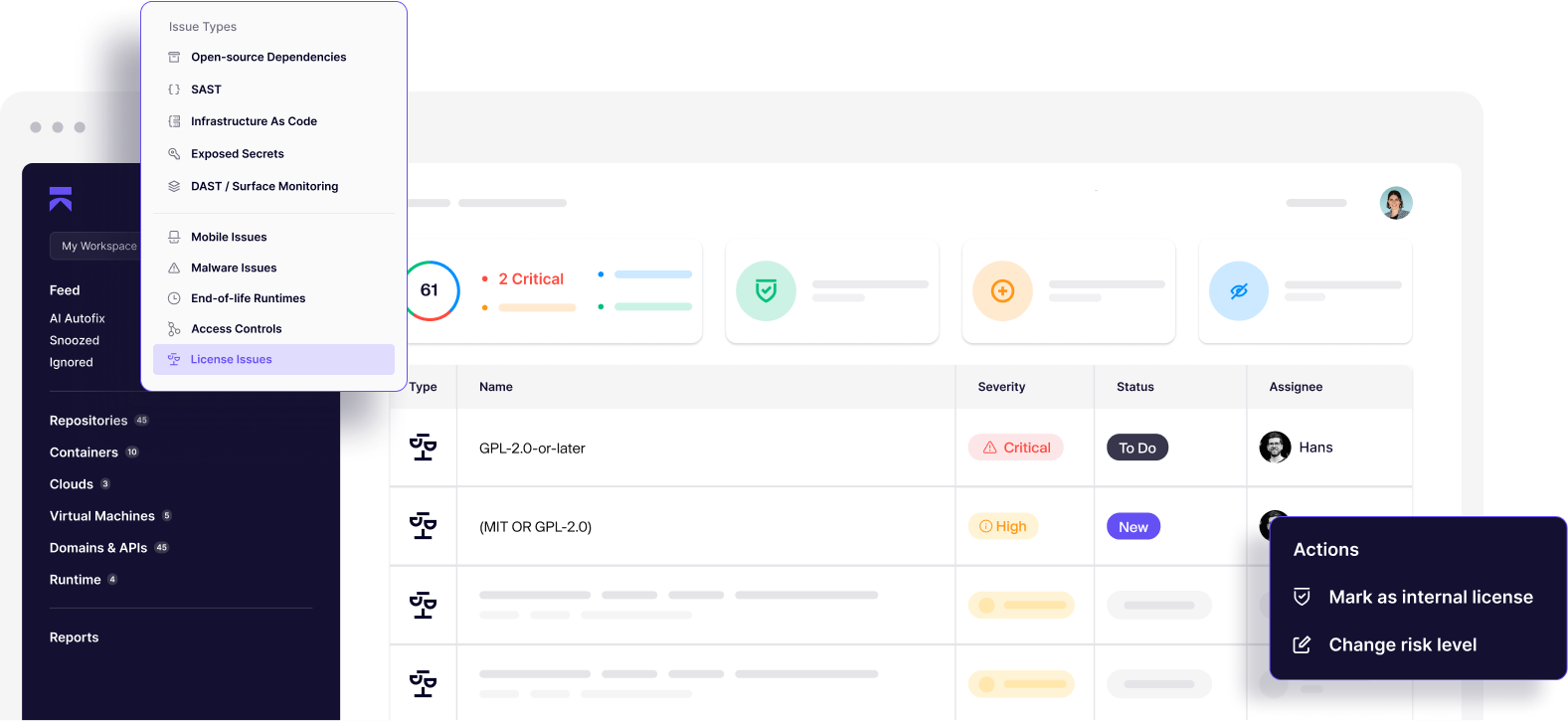

Aikido ist eine Cloud-native Security-Plattform, die alle Ihre Security-Signale an einem Ort zusammenführt. Sie bietet Visibility über Ihre Codebasen, Open-Source-Abhängigkeiten, Infrastructure-as-Code-Templates, Container-Images, Secrets und Continuous Integration Pipelines hinweg.

Anstatt Teams zu zwingen, separate Scanner zu verwalten, korreliert Aikido Schwachstellen über diese Schichten hinweg, hebt hervor, was tatsächlich ausnutzbar ist, und eliminiert Rauschen, das die Behebung verlangsamt.

Obwohl Aikido bei der Erfüllung zahlreicher Anforderungen helfen kann, müssen einige Anforderungen von anderen Anbietern erfüllt werden, wie z. B. die Meldung von Vorfällen und die Erwartungen an die kontinuierliche operative Resilienz.

Nachfolgend finden Sie eine Aufschlüsselung, wie Aikido Ihnen hilft, die Kernpflichten im britischen Gesetz zur Cybersicherheit und Resilienz (UK Cybersecurity and Resilience Bill) zu erfüllen.

1. Anforderung: Secure-by-Design-Praktiken

Das Problem: Es wird erwartet, dass Sie Software entwickeln, die von der ersten Codezeile an sicher ist. Dies bedeutet, unsichere Konfigurationen frühzeitig zu erkennen, das Abhängigkeitsrisiko zu reduzieren und sicherzustellen, dass Entwickelnde nicht in irrelevanten Ergebnissen ertrinken.

Wie Aikido es löst

- Führt kontinuierliche Scans Ihrer Codebasen, Abhängigkeiten und Infrastrukturkonfigurationen durch.

- Wendet sichere Standard-Scan-Bereiche an, damit Sie keine kritischen Bereiche übersehen.

- Korreliert Probleme aus mehreren Quellen, um die Geräuschkulisse für Entwickelnde zu reduzieren und echte Risiken hervorzuheben.

- Erzwingt sichere Workflows in CI- und CD-Pipelines, damit Schwachstellen nicht unbemerkt in die Produktion gelangen können.

2. Anforderung: SBOM-Transparenz und präzises Software-Inventar

Das Problem: Sie müssen eine präzise, aktuelle Software-Stückliste pflegen. Manuelle Nachverfolgung bricht sofort zusammen, wenn neue Abhängigkeiten hinzugefügt werden oder transitive Bibliotheken sich ändern.

Wie Aikido es löst

- Generieren Sie ein SBOM mit einem Klick

- Erstellt ein vollständiges SBOM für jedes Repository über Aikido Securitys SBOM Generator für eine klare Sichtbarkeit von Abhängigkeiten.

- Bietet volle Transparenz über direkte und transitive Bibliotheken.

- Benachrichtigt Sie, wenn SBOM-Komponenten neue CVEs erhalten.

- Ermöglicht den Export von SBOMs für Auditoren oder interne Überprüfungen mit einer einzigen Aktion.

3. Anforderung: Obligatorischer Prozess zur Schwachstellenbehandlung

Das Problem: Das Gesetz erwartet von Ihnen, Schwachstellen zu erkennen, diese zu priorisieren, Verantwortlichkeiten zuzuweisen und nachzuweisen, dass Sie die Fristen für die Behebung eingehalten haben. Fragmentierte Tools machen dies ohne Automatisierung nahezu unmöglich.

Wie Aikido es löst

- Erkennt Schwachstellen in Repositories, Container-Images und Registries.

- Priorisiert Ergebnisse mithilfe von Exploitability-Daten, CVSS und Bedrohungsaufklärung, damit sich Teams auf das Wesentliche konzentrieren können.

- Automatisiert Behebungsworkflows durch Jira- oder Slack-Integration.

- Zeitstempelt und protokolliert jede Aktion und schafft so eine klare Nachweiskette für Auditoren.

- Dokumentiert Behebungsfristen automatisch und unterstützt damit die Erwartungen der Aufsichtsbehörden.

4. Anforderung: Sicherstellung der Lieferkettensicherheit

Das Problem: Die meisten Organisationen verlassen sich stark auf Upstream-Pakete und Drittanbieter-Abhängigkeiten. Sie bleiben für Risiken verantwortlich, die durch diese Komponenten entstehen, selbst wenn Sie diese nicht erstellt haben.

Wie Aikido es löst

- Identifiziert und analysiert Malware-Kompromittierungen frühzeitig, oft bevor sie sich ausbreiten. Aikido ist das erste System, das bösartiges Paketverhalten, kompromittierte Releases oder verdächtige Abhängigkeitsänderungen erkennt, die verheerende Auswirkungen auf Ihre Lieferkette haben könnten.

- Bewertet das Abhängigkeitsrisiko basierend auf Sicherheitshistorie, Wartungsmustern und der Reputation des Ökosystems.

- Erkennt potenziell bösartige Pakete oder Typosquatting-Versuche, bevor sie in Ihre Codebasis gelangen.

- Markiert verlassene, veraltete oder kompromittierte Bibliotheken, damit Teams diese ersetzen können, bevor sie Produktions-Workloads gefährden.

- Bietet End-to-End-Rückverfolgbarkeit, wodurch Sie genau zeigen können, woher eine Abhängigkeit stammt, welche Dienste sie berührt und wie sie bei Compliance-Prüfungen behoben wurde.

5. Anforderung: Evidenzbasierte Sicherstellung gegenüber britischen Aufsichtsbehörden

Das Problem: Es reicht nicht aus zu behaupten, gute Sicherheitspraktiken zu haben. Sie müssen dies durch strukturierte Nachweise, historische Aufzeichnungen und transparente Risikoberichterstattung beweisen.

Wie Aikido es löst

- Erstellt automatisierte, Compliance-fähige Berichte, die Ergebnisse den regulatorischen Erwartungen zuordnen.

- Zeigt historische Schwachstellen-Zeitachsen, die ein langfristiges Risikomanagement demonstrieren.

- Dokumentiert Korrekturmaßnahmen, damit Auditoren verstehen können, was sich geändert hat und warum.

- Bietet eine klare Übersicht über die angemessenen Sicherheitsmaßnahmen, die in Ihrer Organisation ergriffen wurden.

- Aggregiert Risikoinformationen in führungsgerechte Ansichten, die Führungsteams dabei unterstützen, ihren Rechenschaftspflichten nachzukommen.

Über ISO27001, SOC2, NIS2 und CIS hinaus: Was das UK Cybersecurity and Resilience Bill hinzufügt

Die meisten Organisationen erfüllen bereits die Compliance mit etablierten Frameworks wie ISO 27001, SOC2, CIS-Benchmarks, NIS2 oder PCI. Diese Frameworks konzentrieren sich auf das organisatorische Sicherheitsmanagement. Sie definieren, wie Sie Risiken managen, Richtlinien dokumentieren, Zugriffe kontrollieren, Ereignisse überwachen und auf Vorfälle reagieren sollten.

Aikido unterstützt diese Standards bereits:

- ISO 27001:2022 Compliance

- SOC2 Compliance

- OWASP Top 10 Compliance

- CIS Compliance

- NIS2 Compliance

- NIST 800-53 Compliance

- PCI Compliance

- HIPAA Compliance

- DORA Compliance

- HITRUST

- LVL3 Compliance

- ENS Compliance

- GDPR

Der UK Cybersecurity and Resilience Bill führt eine andere Art von Anforderung ein. Er geht über organisatorische Kontrollen hinaus und stellt strenge Erwartungen an die Sicherheit der Software und Dienste, die Sie entwickeln und betreiben. Er erfordert Secure-by-Design-Entwicklung, sichere Standardkonfigurationen, nachweisbare SBOM-Transparenz, kontinuierliche Schwachstellenbehandlung, Supply-Chain-Sicherheit und Nachweise für Behebungsfristen. Diese Verpflichtungen gelten direkt für Ihre Engineering-Praktiken, CI-Pipelines, Codebasen, Abhängigkeiten, Container, Cloud-Assets und operativen Workflows.

Dies schafft eine neue Lücke: Sie können ISO 27001 oder SOC2 erfüllen und dennoch die Anforderungen des UK Bill verfehlen, wenn Ihr Produkt mit ausnutzbaren Schwachstellen, veralteten Bibliotheken, schwachen Supply-Chain-Kontrollen oder undokumentierten Behebungsprozessen ausgeliefert wird. Traditionelle Frameworks decken diese Bereiche nicht tief genug ab.

Aikido hilft, diese Lücke zu schließen, indem es die technischen Kontrollen, die Automatisierung und die Echtzeit-Transparenz bereitstellt, die zur Erfüllung der Produkt- und Dienstleistungsverpflichtungen des Gesetzes erforderlich sind.

Aikido Security: Ihr Weg zu sicherer, kontinuierlicher Compliance

Der UK Cybersecurity and Resilience Bill markiert einen klaren Wandel in der Art und Weise, wie Organisationen Sicherheit angehen sollen. Er ist durchsetzbar, nicht beratend, und er verlangt von Teams, Resilienz mit Nachweisen, nicht mit Absicht, zu demonstrieren. Der EU Cyber Resilience Act steht daneben mit unterschiedlichen Geltungsbereichen und Verantwortlichkeiten, was bedeutet, dass Organisationen, die regionsübergreifend tätig sind, einen nuancierten Ansatz benötigen, der beide Frameworks berücksichtigt, anstatt sie als austauschbar zu behandeln.

Aikido bietet Ihnen die operative Grundlage, um diese Erwartungen zu erfüllen. Sie erhalten kontinuierliche Transparenz über Ihren Code, Abhängigkeiten, Infrastruktur und Pipelines. Sie erhalten eine konsistente Risikobewertung, automatisierte Behebungsworkflows und Audit-Trails, denen Regulierungsbehörden vertrauen können. Compliance wird zu etwas, das Sie täglich pflegen, anstatt zu einem stressigen jährlichen Kontrollpunkt.

Mit dem richtigen Maß an Automatisierung und Observability reduzieren Sie Risiken, verbessern die Liefergeschwindigkeit und beseitigen die Unsicherheit, die typische regulatorische Vorbereitungen umgibt. Aikido hilft Ihnen, komplexe Anforderungen in handhabbare, wiederholbare Prozesse umzuwandeln, die mit Ihren Engineering-Teams skalieren.

Wenn Sie Compliance wünschen, die mit dem UK Bill Schritt hält, sich an den Erwartungen des EU CRA orientiert und sich natürlich in Ihren Entwicklungs-Workflow einfügt, starten Sie noch heute mit Aikido Security.

Das könnte Sie auch interessieren:

- Warum europäische Unternehmen Aikido als ihren Cybersicherheits-Partner wählen EU-Unternehmen und ihre Cybersicherheits-Entscheidungen

- Wie Aikido und Deloitte entwicklerzentrierte Sicherheit in Unternehmen bringen — Aikido und Deloitte arbeiten zusammen für eine bessere Developer Experience und Sicherheit in Unternehmen

- Einhaltung des Cyber Resilience Act (CRA) mit Aikido Security — Einhaltung des CRA der EU mit Aikido Security